Guide ultime de sécurité du courrier électronique pour les responsables de la cybersécurité

- DMARC

- Qu’est-ce que DMARC ?

- Comment fonctionne DMARC ?

- Qu’est-ce qu’une politique DMARC ?

- Pourquoi une politique DMARC de « reporting » ne suffit-elle pas ?

- Quelle est la différence entre DMARC et SPF ?

- Quelle est la différence entre DMARC et DKIM ?

- SPF vs DKIM vs DMARC : différences et complémentarité

- Quels bénéfices métiers apporte DMARC ?

- Comment DMARC soutient-il la conformité réglementaire ?

- DMARC est-il nécessaire pour les grandes entreprises ?

- La réalité en entreprise

- À quoi ressemble une bonne implémentation ?

- Comment une plateforme moderne aide

- DMARC est-il nécessaire pour les PME ?

- La réalité pour les PME

- Un déploiement simple et sûr

- Collaborer avec Red Sift

- DMARC

- Qu’est-ce que DMARC ?

- Comment fonctionne DMARC ?

- Qu’est-ce qu’une politique DMARC ?

- Pourquoi une politique DMARC de « reporting » ne suffit-elle pas ?

- Quelle est la différence entre DMARC et SPF ?

- Quelle est la différence entre DMARC et DKIM ?

- SPF vs DKIM vs DMARC : différences et complémentarité

- Quels bénéfices métiers apporte DMARC ?

- Comment DMARC soutient-il la conformité réglementaire ?

- DMARC est-il nécessaire pour les grandes entreprises ?

- La réalité en entreprise

- À quoi ressemble une bonne implémentation ?

- Comment une plateforme moderne aide

- DMARC est-il nécessaire pour les PME ?

- La réalité pour les PME

- Un déploiement simple et sûr

- Collaborer avec Red Sift

DMARC

Qu’est-ce que DMARC ?

DMARC signifie Authentification, Reporting et Conformité des messages basés sur le domaine. Il s’agit d’un protocole de sécurité email sortant qui permet aux propriétaires de domaine de reprendre le contrôle de leur identité email en indiquant aux boîtes de réception de rejeter les emails usurpés. Il fonctionne de concert avec SPF et DKIM pour vérifier qu’un email provient d’une source autorisée et que l’adresse “De” visible correspond bien au domaine authentifié.

DMARC bloque l’usurpation exacte de domaine en indiquant aux serveurs destinataires de ne pas accepter les emails qui ne sont pas authentifiés comme venant de vous. Ainsi, les attaquants ne peuvent pas utiliser votre domaine pour envoyer des emails de phishing ou mener des attaques de type Business Email Compromise (BEC). En 2026, DMARC est devenu une obligation standard pour les organisations qui effectuent des envois d’emails en masse.

Comment fonctionne DMARC ?

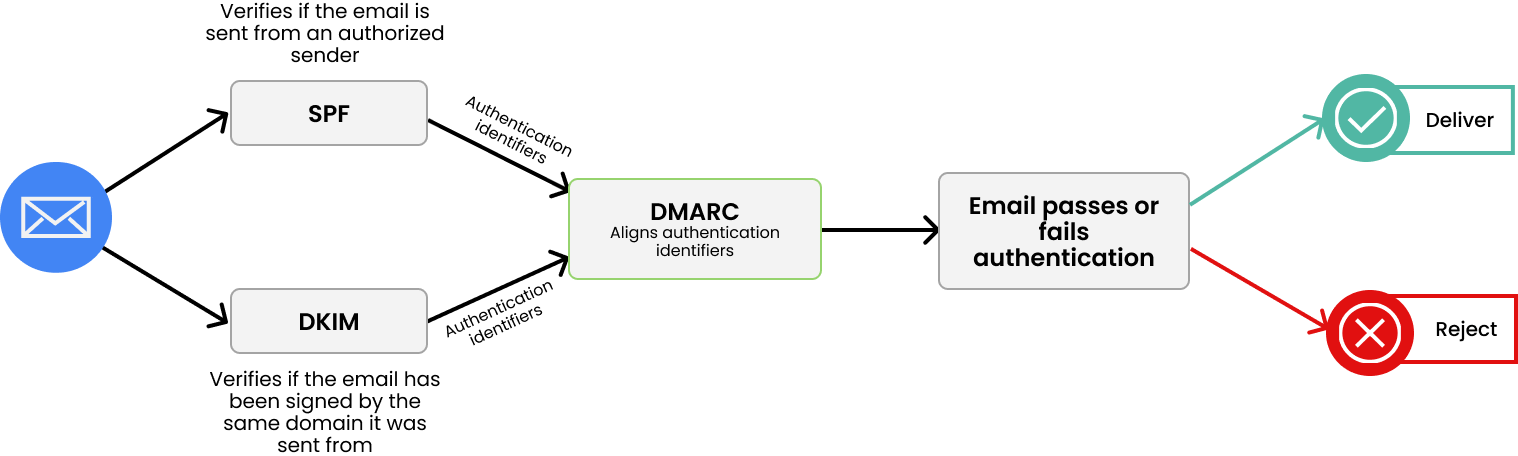

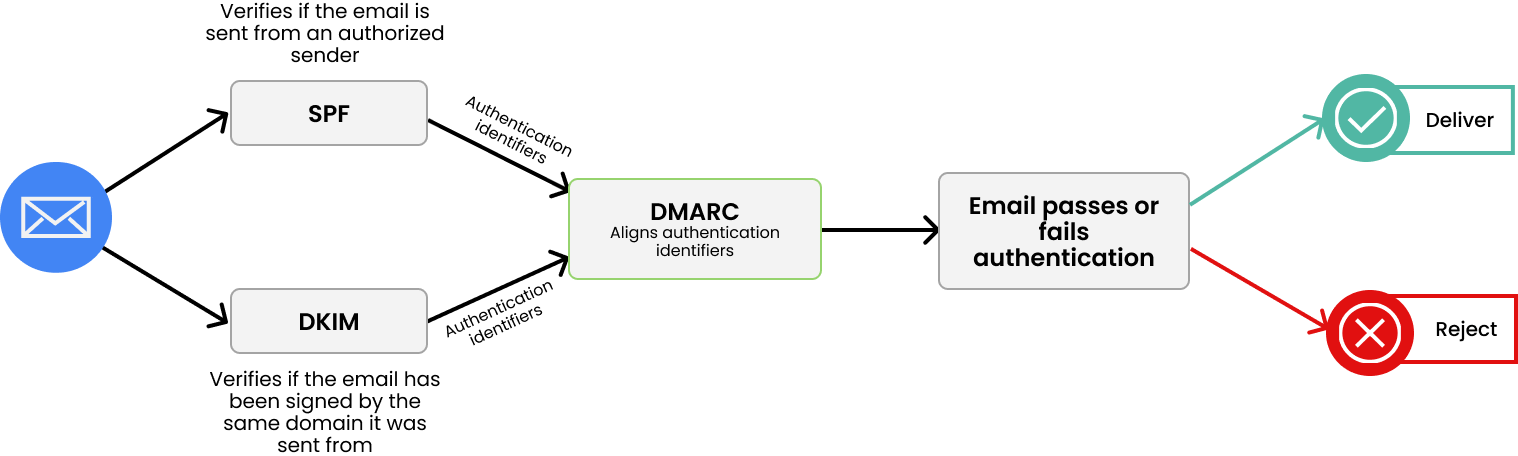

DMARC s’appuie sur les protocoles de sécurité existants SPF et DKIM. Votre enregistrement SPF correspond à une liste blanche d’adresses IP autorisées à envoyer des emails au nom de votre domaine. DKIM agit comme une signature numérique, permettant au destinataire de vérifier que l’email vient bien de vous. Lorsque vous configurez DMARC pour la première fois, vous passez du temps à classifier les expéditeurs autorisés à envoyer des emails au nom de votre domaine, et ceux qui ne le sont pas.

SPF et DKIM sont essentiels dans votre configuration de sécurité email, mais aucun n’empêche l’usurpation exacte. Alors que ces protocoles informent le destinataire de l’expéditeur de l’email, ils ne lui donnent aucune instruction sur la marche à suivre ; c’est-à-dire qu’il ne sait pas quoi faire avec votre email.

Ainsi, DMARC combine les résultats de SPF et DKIM pour déterminer si votre email est authentique et autorisé. Ensuite, la politique DMARC que vous avez définie indique aux serveurs destinataires comment agir.

Qu’est-ce qu’une politique DMARC ?

Une politique DMARC est l’ensemble de règles publiées dans votre enregistrement DNS DMARC — défini par le tag “p=” — qui indique aux serveurs de messagerie récepteurs comment gérer les messages qui échouent l’authentification DMARC.

Quels sont les 3 types de politiques DMARC ?

Votre politique DMARC correspond à l’instruction que vous donnez aux serveurs destinataires concernant les emails issus de votre domaine. Il existe trois politiques au choix :

- p=none : cette politique indique au serveur destinataire d’accepter tous les emails provenant de votre domaine, qu’ils réussissent ou non l’authentification.

- p=quarantine : cette politique indique au serveur de placer dans les spams tout email échouant l’authentification issu de votre domaine.

- p=reject : cette politique indique au serveur de rejeter tout email venant de votre domaine qui échoue l’authentification.

Pourquoi une politique DMARC de « reporting » ne suffit-elle pas ?

Adopter DMARC est un processus progressif. Commencer par « p=none » vous permet de surveiller les flux de mails sans perturber les communications légitimes. Il est important de noter que « p=none » fournit des données de surveillance précieuses, mais n’empêche pas la livraison d’emails malveillants. Rester à « p=none » laisse donc votre domaine vulnérable aux abus. Avec les principaux fournisseurs de messagerie appliquant désormais des exigences d’authentification, les organisations en 2026 considèrent que p=reject constitue la norme de sécurité, et non une option facultative.

Pendant cette phase, analysez les rapports DMARC pour correctement configurer vos enregistrements SPF et DKIM sur toutes les sources d’envoi légitimes. Une fois votre configuration d’authentification email fiable, passez à des politiques d’application telles que « p=quarantine » (redirection des emails non conformes vers les courriers indésirables) puis finalement à « p=reject » pour une protection totale.

Atteindre une politique « p=reject » est l’objectif ultime pour sécuriser votre domaine, car cela bloque activement les emails non autorisés. Cependant, cette transition doit être gérée avec précaution pour que toutes vos sources légitimes soient correctement authentifiées, minimisant le risque d’interrompre les communications valides et en passant par l’étape « p=quarantine ».

Pour sécuriser pleinement vos emails, « p=reject » assure une protection stricte face à des menaces grandissantes. Commencer par « p=none » est une excellente base et, avec un plan d’implémentation structuré de Red Sift, vous pouvez renforcer la posture de sécurité email de votre domaine.

Quelle est la différence entre DMARC et SPF ?

SPF (Sender Policy Framework) est un protocole d’authentification email qui valide les adresses IP d’envoi selon la politique SPF du domaine. DMARC (Domain-based Message Authentication, Reporting, and Conformance) utilise SPF et/ou DKIM pour imposer l’alignement de domaine, appliquer des règles de rejet ou de quarantaine, et fournir des rapports de surveillance contre le spoofing et le phishing.

Quelle est la différence entre DMARC et DKIM ?

DKIM (DomainKeys Identified Mail) ajoute une signature numérique aux messages sortants, vérifiée via une clé publique DNS pour confirmer l’intégrité du contenu et l’autorisation du domaine. DMARC (Domain-based Message Authentication, Reporting, and Conformance) combine les résultats de DKIM et SPF pour imposer l’alignement, bloquer ou mettre en quarantaine les emails non authentifiés, et produire des rapports détaillés.

SPF vs DKIM vs DMARC : différences et complémentarité

SPF, DKIM et DMARC fonctionnent ensemble pour protéger les domaines email : SPF vérifie les IP d’envoi autorisées, DKIM garantit l’intégrité du message via des signatures cryptographiques, et DMARC impose l’alignement entre les résultats d’authentification et le domaine “De” visible, tout en offrant un contrôle de politique et du reporting.

Quels bénéfices métiers apporte DMARC ?

En plus d’apporter une véritable posture de sécurité email, DMARC offre aussi des avantages métiers. Voici quelques-uns des principaux bénéfices liés à son déploiement.

Bénéficiez d’une visibilité totale

DMARC génère des rapports listant la plupart, voire la totalité, des emails envoyés depuis le domaine de votre organisation. Cela contraste avec les solutions de cybersécurité traditionnelles qui ne détectent que les tentatives de phishing à l’entrée. Sans DMARC, les entreprises n’ont pas réellement conscience du nombre ni de la nature des attaques les visant.

Protégez votre réputation et stoppez l’abus de marque

Les attaques de phishing par usurpation exacte peuvent causer de lourds dégâts réputationnels. Les escroqueries par phishing suscitent une mauvaise presse, la responsabilité étant souvent attribuée à l’organisation usurpée.

Garantissez votre sécurité financière

Payer de fausses factures ou effectuer des virements sur la base d’emails usurpant la direction d’une entreprise est fréquent.

Affichez votre logo enregistré dans vos emails

BIMI (Brand Indicators for Message Identification) est une norme permettant d’afficher votre logo dans le champ avatar des emails DMARC authentifiés envoyés, via des Verified Mark Certificates. BIMI renforce la notoriété de votre marque ; des études ont montré un réel impact positif sur la confiance, l’engagement et les décisions d’achat des consommateurs. Être conforme à DMARC vous rend éligible à cet avantage de valorisation de marque.

Optimisez la délivrabilité de vos emails

Lorsqu’une politique DMARC de p=reject est correctement configurée, les expéditeurs informent les FAI qu’ils prennent des mesures actives d’authentification et renforcent la sécurité de leur domaine. Ceci établit la confiance auprès des FAI, réduisant les risques que des emails légitimes soient marqués à tort comme indésirables ou tentatives de phishing.

Favorisez la confiance

Les organisations qui ne prennent pas de précautions pour empêcher l’usurpation sont moins dignes de confiance. Les clients risquent de ne pas croire aux emails censés provenir d’elles et pourront éviter les échanges électroniques, réduisant l’efficacité de la communication avec la clientèle. En mettant en place DMARC, vous instaurez une protection robuste garantissant l’identité de votre organisation.

Identifiez et éliminez le shadow IT

Le shadow IT désigne les systèmes ou technologies hérités ou mis en place par divers services pour pallier un manque, et ils ne sont pas toujours identifiables ni supprimés aisément. DMARC vous donne la visibilité nécessaire pour repérer et corriger ces logiciels ou systèmes à la marge, de sorte qu’aucun email ne soit envoyé à votre insu depuis un service inconnu. Mettre en place DMARC permet de cartographier tous les services email utilisés par votre domaine, officiels ou non.

Comment DMARC soutient-il la conformité réglementaire ?

DMARC aide les organisations à se conformer aux recommandations des institutions gouvernementales internationales en matière de sécurité email, telles que NIST, NCSC et la Commission Européenne.

Comment DMARC assure-t-il la conformité à NIS2 ?

La directive révisée de l’UE sur la sécurité des réseaux et des systèmes d’information (Directive NIS2) a considérablement renforcé la pression réglementaire pour que les organisations luttent contre le phishing via une politique DMARC de « reject ».

La directive NIS2 est une réglementation européenne imposant un niveau élevé de cybersécurité au sein de l’UE. Pour les 'Entités Essentielles et Importantes', le respect de cette directive est obligatoire.

Même si le texte de la directive NIS2 ne cite pas explicitement DMARC ou une politique « reject », plusieurs de ses exigences relèvent des principes portés par DMARC, et l’absence d’une politique DMARC « reject » pourrait affaiblir la conformité à au moins cinq exigences ou principes NIS2.

- Sécurité dès la conception et par défaut : La directive NIS2 impose aux « fournisseurs de réseaux ou de services électroniques publics disponibles » d’appliquer la sécurité dès la conception et par défaut. DMARC avec une politique « reject » constitue un socle important de cette approche, étant une norme mondiale pour prévenir l’usurpation de domaine email.

- Mesures de gestion des risques : La directive oblige les « Entités Essentielles et Importantes » à adopter des mesures techniques et organisationnelles adéquates et proportionnées pour gérer les risques pesant sur la sécurité des réseaux et SI. Une politique DMARC « reject » répond à cette exigence en luttant contre le phishing et le spoofing pouvant engendrer ces risques.

- Sécurité de la chaîne d’approvisionnement : NIS2 impose aux entités de sécuriser leurs systèmes, y compris ceux de leur chaîne d’approvisionnement. La politique DMARC « reject » garantit que seuls les prestataires tiers autorisés peuvent envoyer des emails au nom de l’entité et protège leur propre marque contre l’usurpation.

- Signalement des incidents : Les entités doivent signaler les incidents ayant un impact important sur la continuité des services essentiels. Bien que DMARC ne soit pas un mécanisme de reporting d’incident, ses rapports agrégés et forensiques peuvent aider à détecter et répondre aux incidents liés à l’usurpation email.

- Résilience : Les entités sont tenues d’assurer la résilience de leurs systèmes et réseaux. Une politique DMARC « reject » contribue à protéger la messagerie, élément critique du réseau, contre les envois non autorisés.

Comment DMARC satisfait-il aux exigences d’envoi massif de Microsoft, Google et Yahoo ?

Depuis février 2024, Microsoft, Google et Yahoo ont déployé de nouvelles exigences pour les expéditeurs en masse, marquant une nouvelle ère de conformité email impliquant notamment DMARC. Ces entreprises exigent désormais des expéditeurs de plus de 5 000 emails par jour un ensemble de mesures d’authentification pour garantir la bonne livraison vers les adresses en gmail.com ou yahoo.com.

Les exigences s’appliquent depuis le 1er février 2024 et incluent :

- Configuration d’un SPF et DKIM pour chaque domaine émetteur

- Envoi avec un domaine ‘De’ aligné dans SPF ou DKIM

- Publication d’une politique DMARC avec au moins “p=none” pour chaque domaine émetteur

- Veiller à ce que les domaines ou IP d’envoi disposent du FcrDNS

- Utilisation de TLS pour la transmission des emails

- Activation de la désinscription en un clic pour les emails promotionnels

- Maintenir un taux de spam inférieur à 0,10 % selon Google Postmaster Tools

Comment DMARC aide-t-il à respecter DORA ?

Le Digital Operational Resilience Act (DORA) est un cadre réglementaire européen visant à assurer la résilience opérationnelle numérique du secteur financier. Il impose des règles strictes et harmonisées sur la résilience opérationnelle, notamment la gestion des risques TIC, le reporting des incidents, les tests de résilience, etc.

Même une organisation non financière peut être concernée si elle fournit des services critiques à une institution financière selon les seuils DORA. Dans ce contexte, les institutions financières exigeront probablement de leurs prestataires des contrôles drastiques tels qu’une politique DMARC « reject ».

DORA ne prescrit pas de détails techniques, mais impose trois axes où DMARC « reject » apporte une contribution pertinente :

- Gestion des risques TIC : DORA exige une gestion efficace des risques TIC. La mise en place d’une politique DMARC « reject » aide à prévenir phishing, spoofing et menaces email, sécurisant ainsi tout l’écosystème TIC conformément à DORA.

- Risques tiers : DORA demande aux institutions financières de réduire les risques liés à leurs prestataires – dont les prestataires de communication. Une politique DMARC « reject » réduit ces risques et renforce la sécurité de leurs clients.

- Résilience opérationnelle : DORA met l’accent sur la résilience opérationnelle des prestataires financiers. Une politique DMARC « reject » protège l’authenticité des communications email, limitant l’impact des attaques et incidents email.

Comment DMARC aide-t-il à respecter PCI 4.0.1 ?

Le Payment Card Industry Data Security Standard (PCI DSS) est un référentiel mondial assurant à toutes les entreprises manipulant des informations bancaires un environnement sécurisé. L’implémentation de DMARC est devenue un volet indispensable à ce respect. En authentifiant tous les emails envoyés via SPF et DKIM et en offrant une visibilité sur les usages non autorisés du domaine, DMARC s’aligne sur PCI DSS 4.0.1 pour la protection des données des porteurs de carte et la réduction du risque de phishing.

PCI DSS 4.0.1 impose une démarche proactive et basée sur le risque en cybersécurité, ce à quoi DMARC répond parfaitement. Appliquer une politique « reject » pour les emails non authentifiés est un levier direct de prévention de risques, tandis que les capacités de reporting offrent une visibilité accrue, permettant d’identifier les failles et d’améliorer continuellement la sécurité. DMARC s’intègre ainsi comme une couche clé de conformité PCI DSS 4.0 et renforce globalement la résilience de l’organisation face aux cybermenaces émergentes.

Les organisations se préparant à la conformité PCI DSS 4.0.1 devraient commencer par un état des lieux (gap analysis), puis prioriser l’automatisation de la gestion des certificats, par exemple avec Red Sift Certificates. Enfin, il est recommandé de consulter des Qualified Security Assessors (QSAs) pour valider leur stratégie de conformité.

Comment DMARC aide-t-il à respecter le RGPD ?

Le Règlement Général sur la Protection des Données (RGPD) est entré en vigueur en mai 2018, vous imposant de disposer d’accords de traitement des données (DPA) avec chaque fournisseur cloud manipulant des données européennes pour votre compte. DMARC permet d’identifier si un fournisseur cloud expédie des emails utilisant le domaine de votre entreprise dans le champ ‘De’. Une politique DMARC « reject » n’est toutefois pas explicitement exigée par le RGPD.

DMARC est-il nécessaire pour les grandes entreprises ?

Oui. DMARC est essentiel pour les grandes entreprises afin d’empêcher l’usurpation de domaine à grande échelle. Pour les groupes mondiaux présents au Royaume-Uni, en Europe ou aux États-Unis, cela est fondamental pour bloquer phishing et BEC, protéger la marque, respecter la conformité et assurer la délivrabilité via Microsoft 365 et Google Workspace.

La réalité en entreprise

Les environnements complexes impliquent rarement un expéditeur unique. Vous gérez des marques, filiales, régions, plateformes marketing, CRM, billetteries... Les fusions-acquisitions ajoutent des domaines anciens. Sans inventaire précis ni contrôle par étapes, le déploiement de DMARC stagne et des emails légitimes peuvent échouer l’alignement.

À quoi ressemble une bonne implémentation ?

- Identifiez tous les expéditeurs sur vos domaines principaux comme secondaires. Séparez le trafic critique des campagnes marketing ou locales.

- Stabilisez-vous à p=none, analysez les rapports agrégés, corrigez les alignements SPF et DKIM. La délégation par sous-domaine permet de réduire les risques.

- Passez à p=quarantine pour les flux moins sensibles d’abord, puis ouvrez aux flux stratégiques une fois les alignements stables.

- Progressez jusqu’à p=reject quand les taux d’échec sont faibles et connus. Maintenez la surveillance sur toute nouvelle source inattendue.

- Opérez et auditez avec rotation des clés, suivi des modifications et reporting à la direction, conformément aux normes RU, UE et US.

Comment une plateforme moderne aide

Une plateforme DMARC « enterprise grade » telle que Red Sift OnDMARC accélère ce processus : découverte automatique des expéditeurs, corrections prescrites, détection des anomalies, gestion des accès par rôles pour des équipes mondiales. Elle vous signale les actions prioritaires, convertit les données XML en analyses claires et pilote une politique multi-domaines à grande échelle. D’ici 2026, les meilleures plateformes permettront d’atteindre l’application p=reject en 6 à 8 semaines, contre six mois auparavant. Résultat : application plus rapide, moins de zones d’ombre et gouvernance homogène entre entités.

DMARC est-il nécessaire pour les PME ?

Oui. Les PME sont fréquemment ciblées par l’usurpation et la fraude à la facture. En déployant DMARC, vous stoppez le phishing qui semblerait venir de votre nom, inspirez confiance à vos clients, réduisez le risque cyber et respectez les nouvelles exigences Google, Yahoo et Microsoft sur les envois massifs.

La réalité pour les PME

Vous utilisez quelques outils, souvent sans équipe dédiée à la sécurité. Les blocages habituels : peur de casser l’email, peu de temps, rapports XML incompréhensibles. Il vous faut un parcours guidé, des étapes claires, et des alertes ciblées.

Un déploiement simple et sûr

- Configurez SPF, DKIM et DMARC sur votre domaine principal et vos outils d’envoi, puis commencez en p=none.

- Surveillez quelques semaines, corrigez les alignements pour les newsletters, factures et messages CRM.

- Passez à p=quarantine une fois les taux d’échec bas. Surveillez les rebonds et éventuels problèmes d’alignement.

- Passez à p=reject en cas de résultats stables et maîtrisés.

- Continuez la surveillance avec des alertes légères, des contrôles trimestriels et la rotation des clés DKIM.

Collaborer avec Red Sift

Une plateforme DMARC guidée comme Red Sift OnDMARC détecte les expéditeurs pour vous, recommande des changements précis SPF/DKIM, et vous suggère le moment propice au changement de politique. Les tableaux de bord mettent en évidence toute nouvelle source ou tout échec d’alignement, vous permettant de corriger rapidement, sans expertise technique pointue.

Questions fréquentes : Guide de la sécurité de l’email

Toutes les mesures de sécurité des emails (à l’exception de DMARC) sont inefficaces pour détecter un email malveillant lorsqu’il semble provenir d’un domaine légitime. Cela s’explique par une faille dans le Simple Mail Transfer Protocol (SMTP). En octobre 2008, le Network Working Group l’a officiellement qualifié « d’intrinsèquement non sécurisé », indiquant que quiconque pouvait usurper un domaine et l’utiliser pour envoyer des emails frauduleux en se faisant passer pour le propriétaire du domaine.

Quiconque possède quelques connaissances de base en codage peut apprendre, en quelques recherches sur Google, les étapes nécessaires pour usurper l’identité d’un email. Le résultat est un email qui semble légitime sans les indicateurs typiques de phishing. Avec 3,4 milliards d’emails de phishing envoyés chaque jour, les systèmes de messagerie restent la cible privilégiée des cybercriminels.

SPF (Sender Policy Framework) vérifie qu’un email est envoyé à partir d’une adresse IP autorisée par l’enregistrement SPF du domaine expéditeur, via un enregistrement TXT DNS qui liste les serveurs de messagerie autorisés.

DKIM (DomainKeys Identified Mail) utilise une signature cryptographique, validée par une clé publique dans le DNS, pour confirmer que le contenu de l’email n’a pas été modifié et provient d’un domaine autorisé. Tous deux sont essentiels à la sécurité de l’email, mais aucun ne prévient l’usurpation exacte d’un domaine.

Si ces protocoles informent le destinataire de l’origine d’un email, celui-ci n’a aucune instruction sur la façon d’agir sur cette information. Les principaux fournisseurs de messagerie exigent désormais SPF et DKIM pour les expéditeurs d’emails en masse en 2026.

DMARC signifie Domain-based Message Authentication, Reporting, and Conformance. C’est un protocole de sécurité sortante de l’email qui permet aux propriétaires de domaines d’indiquer aux boîtes de réception de rejeter les emails usurpés. DMARC fonctionne en combinant les résultats de SPF et DKIM pour déterminer si votre email est authentique et autorisé.

La politique DMARC (définie par le tag « p= » dans votre enregistrement DNS) indique ensuite aux serveurs destinataires ce qu’ils doivent en faire. DMARC empêche l’usurpation exacte d’un domaine en demandant aux serveurs destinataires de ne pas accepter les emails qui ne sont pas authentifiés. En 2026, DMARC est devenu une exigence standard pour les organisations envoyant des emails en masse.

La spécification SPF limite les recherches DNS à 10. Si votre enregistrement SPF dépasse cette limite, le SPF échouera. Les mécanismes SPF comptabilisés sont : a, ptr, mx, include, redirect et exists. En réalité, 10 recherches ne suffisent pas car la plupart des entreprises utilisent plusieurs outils d’envoi d’emails.

G Suite utilise à lui seul 4 recherches DNS. Ajoutez HubSpot pour le marketing, qui en utilise 7, et vous dépassez déjà la limite. Dès que vous dépassez les 10 recherches SPF, votre trafic d’emails commencera à échouer aléatoirement à la validation. C’est pourquoi les organisations en 2026 passent à une gestion dynamique du SPF plutôt que de tenter de maintenir manuellement des enregistrements aplanis.

Mail Transfer Agent Strict Transport Security (MTA-STS) est une norme qui permet de chiffrer les messages envoyés entre deux serveurs de messagerie. Elle spécifie que les emails ne peuvent être envoyés que via une connexion chiffrée Transport Layer Security (TLS), ce qui empêche l’interception par des cybercriminels. SMTP seul ne fournit aucune sécurité, ce qui le rend vulnérable aux attaques de type man-in-the-middle où les communications sont interceptées et potentiellement modifiées.

De plus, le chiffrement est optionnel dans SMTP, ce qui signifie que les emails peuvent être envoyés en clair. Sans MTA-STS, un attaquant peut intercepter la communication et forcer l’envoi du message en texte clair. En 2026, MTA-STS est devenu un contrôle de sécurité standard pour les organisations traitant des communications sensibles.

En mettant en place DMARC, vous bénéficiez de l’arrêt des tentatives de phishing paraissant provenir de votre domaine, d’une confiance renforcée de vos clients, d’un risque cyber réduit ainsi que du respect des exigences des plateformes d’envoi en masse, comme Google, Yahoo et Microsoft.

DMARC renforce la conformité avec PCI DSS 4.0 et améliore la résilience globale de l’organisation face à l’évolution des menaces cyber. Une fois la politique en p=reject (application), DMARC bloque la fraude fournisseurs, la prise de contrôle de comptes et l’usurpation d’identité par email en empêchant les acteurs malveillants d’utiliser votre domaine pour envoyer des emails de phishing ou réaliser des attaques de fraude au Président (BEC). Selon le rapport Data Breach Investigations Report de Verizon 2025, les attaques BEC constituent plus de 17 à 22% de tous les incidents d’ingénierie sociale.

Red Sift OnDMARC accélère le parcours DMARC grâce à la découverte automatisée des expéditeurs, à des corrections préconisées, à la détection des anomalies et à des accès par rôle pour les équipes globales. À partir de 2026, les principales plateformes permettent aux entreprises d’atteindre l’application p=reject (enforcement) en 6 à 8 semaines, contre six mois auparavant.

L’un des bénéfices les plus fréquemment rapportés d’OnDMARC est le délai moyen de 6 à 8 semaines pour atteindre l’application totale. La puissante automatisation de la plateforme analyse en continu ce qui se passe sur votre domaine, mettant en avant des alertes précises sur les changements à effectuer et où. En 24 heures après l’ajout de votre enregistrement DMARC spécifique dans le DNS, OnDMARC commence à analyser et afficher les rapports DMARC dans des tableaux de bord clairs.

Les principaux fournisseurs d’email, dont Microsoft, Google et Yahoo, exigent désormais la mise en place de DMARC pour les expéditeurs d’emails en masse (organisations envoyant plus de 5 000 emails par jour) depuis 2024-2025, et ces exigences sont devenues standard en 2026.

En plus des exigences des fournisseurs de boîtes de réception, certains secteurs et réglementations gouvernementales tendent vers l’obligation de DMARC. Les agences fédérales américaines sont tenues d’utiliser DMARC, tout comme les établissements de paiement réglementés par DORA. De plus, la mise en œuvre de DMARC renforce la conformité avec PCI DSS 4.0, le RGPD, et NIS2. Pour la cybersécurité, la sécurité des emails et les équipes IT, s’assurer que la sécurité des emails de votre organisation soit conforme aux bonnes pratiques internationales et aux exigences en vigueur est essentiel.