Guide ultime de sécurité du courrier électronique pour les responsables de la cybersécurité

- SPF et DKIM

- Qu'est-ce que le Sender Policy Framework (SPF) ?

- Comment fonctionne le SPF ?

- Qu'est-ce qu'une recherche SPF ?

- Qu'est-ce qu'un include SPF ?

- Quelle est la limite de recherches SPF ?

- Comment contourner la limite de recherches SPF ?

- Pourquoi mon enregistrement SPF échoue-t-il ?

- Qu'est-ce que le DomainKeys Identified Mail (DKIM) ?

- Comment fonctionne DKIM ?

- Qu'est-ce qu'une signature DKIM ?

- Qu’est-ce qu’une clé DKIM ?

- DKIM est-il indispensable pour la sécurité des e-mails ?

- Quelle est la différence entre SPF et DKIM ?

- SPF et DKIM

- Qu'est-ce que le Sender Policy Framework (SPF) ?

- Comment fonctionne le SPF ?

- Qu'est-ce qu'une recherche SPF ?

- Qu'est-ce qu'un include SPF ?

- Quelle est la limite de recherches SPF ?

- Comment contourner la limite de recherches SPF ?

- Pourquoi mon enregistrement SPF échoue-t-il ?

- Qu'est-ce que le DomainKeys Identified Mail (DKIM) ?

- Comment fonctionne DKIM ?

- Qu'est-ce qu'une signature DKIM ?

- Qu’est-ce qu’une clé DKIM ?

- DKIM est-il indispensable pour la sécurité des e-mails ?

- Quelle est la différence entre SPF et DKIM ?

SPF et DKIM

Qu'est-ce que le Sender Policy Framework (SPF) ?

Le Sender Policy Framework (SPF) est un protocole d’authentification des e-mails conçu pour empêcher les attaquants d’envoyer des e-mails qui semblent provenir de votre domaine. Une politique SPF indique aux serveurs de messagerie récepteurs quelles sources d'émission sont légitimes pour votre domaine, aidant ainsi à prévenir l'usurpation d'identité, le phishing et l'imitation de domaine. Depuis 2026, SPF est devenu une exigence de base pour les organisations qui envoient des e-mails en masse.

Comment fonctionne le SPF ?

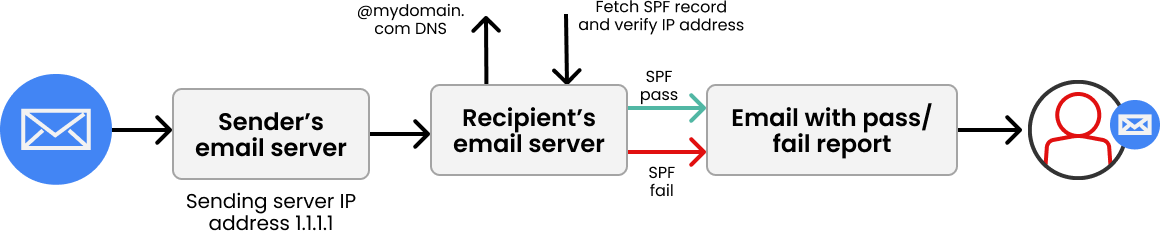

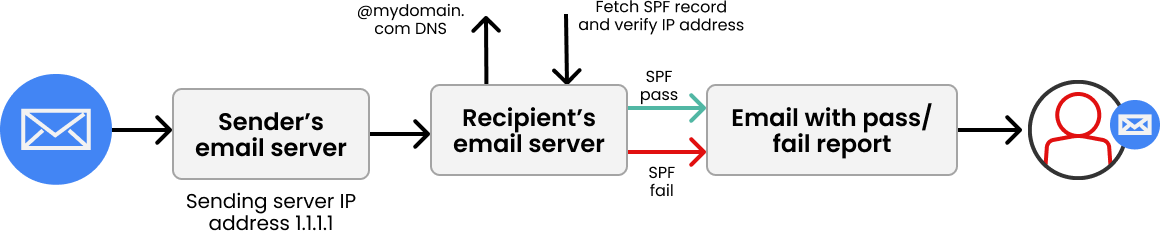

Votre politique SPF est publiée dans votre système de noms de domaine (DNS) en tant qu’enregistrement TXT, répertoriant les serveurs de messagerie (adresses IP) autorisés à envoyer des e-mails en votre nom. Lorsqu’un e-mail est envoyé, le serveur de messagerie du destinataire vérifie cette politique pour confirmer si l'adresse IP d’envoi est autorisée. Si c’est le cas, le message est délivré ; sinon, il peut être signalé comme indésirable ou rejeté.

Qu'est-ce qu'une recherche SPF ?

Une recherche SPF (lookup) correspond au moment où le DNS recevant votre e-mail doit « rechercher » les adresses IP présentes dans les instructions include de votre enregistrement, afin de vérifier si elles correspondent à l’adresse IP qui envoie votre e-mail.

Qu'est-ce qu'un include SPF ?

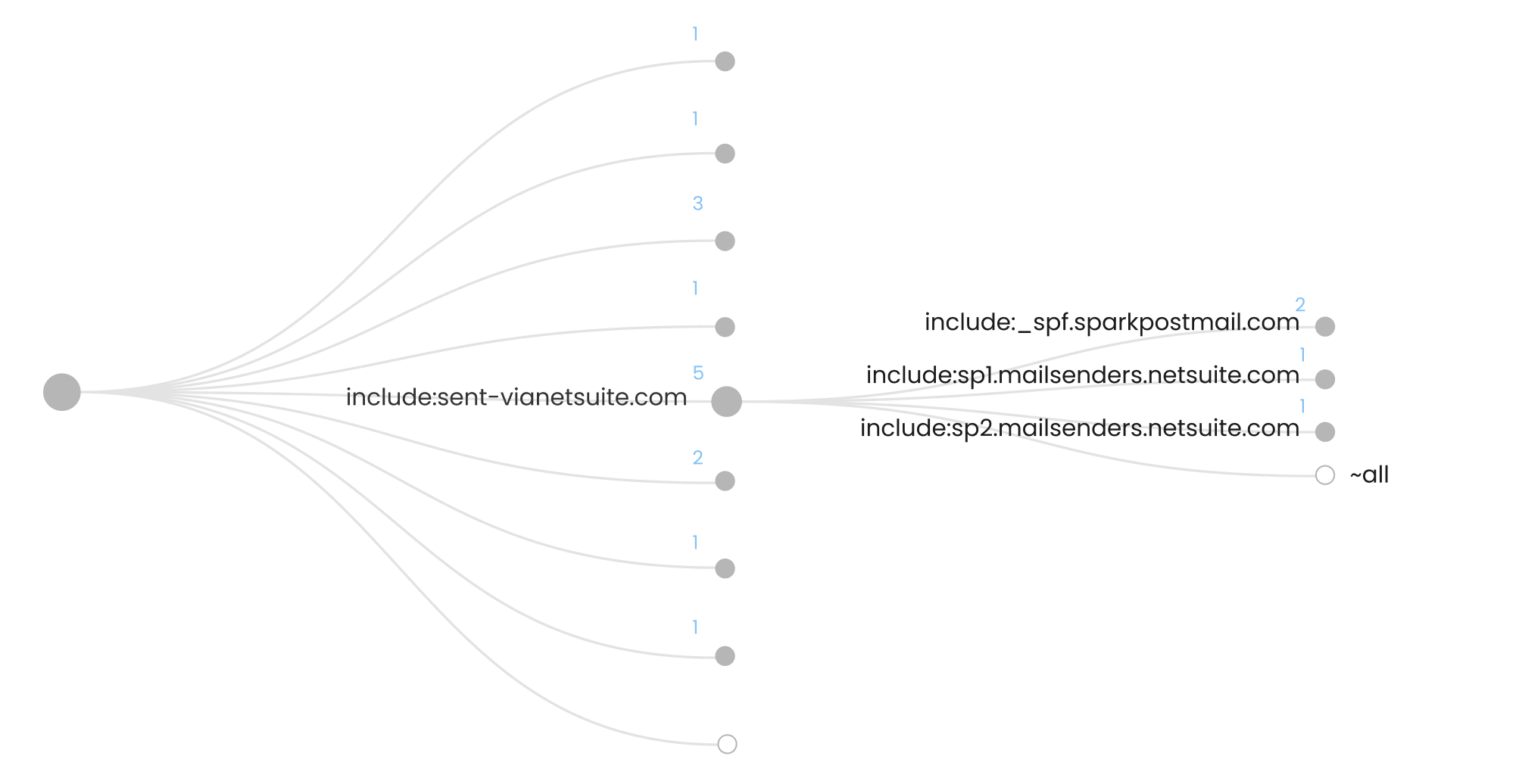

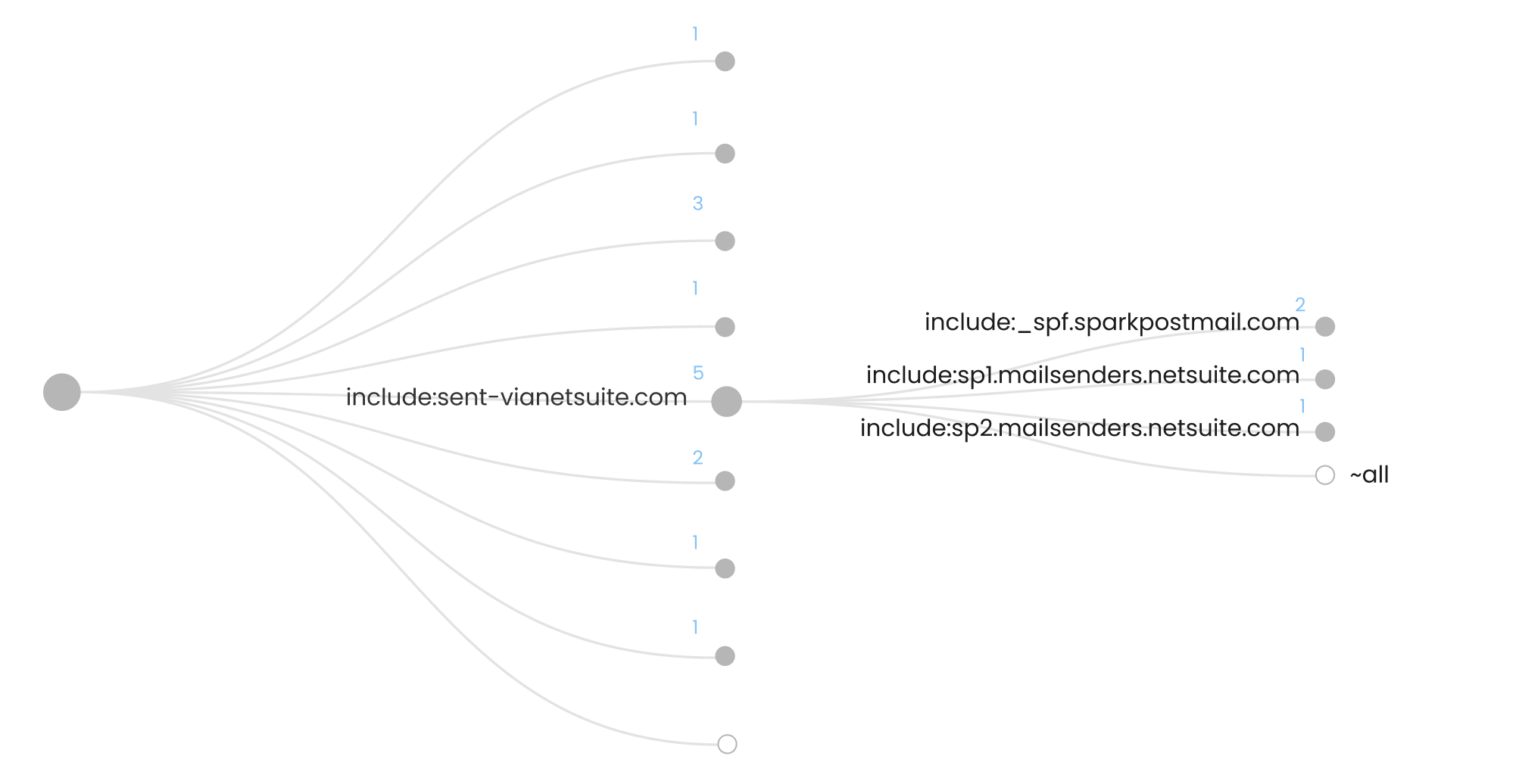

Un include SPF est une fonctionnalité des enregistrements SPF permettant aux propriétaires de domaine d’inclure les enregistrements SPF d’autres domaines dans leur propre politique SPF. Cela facilite la gestion et permet de tenir compte des politiques d’envoi d’e-mails des domaines inclus lors de la validation de la légitimité des messages envoyés par le domaine principal.

Quelle est la limite de recherches SPF ?

La limite de recherches SPF correspond au nombre maximal de requêtes qu’un DNS destinataire peut effectuer pour un domaine, fixé à 10.

Vous pouvez ajouter un nombre illimité d’adresses IP individuelles dans votre enregistrement sans générer de recherches DNS supplémentaires, car elles sont directement visibles dans l’enregistrement.

Ce n’est pas le cas pour les instructions include, dont le nombre d’adresses IP correspond au nombre de recherches que le DNS destinataire devra effectuer. Cela entre donc dans le total maximum de 10.

Par exemple, vous pouvez avoir 3 adresses IP inscrites telles quelles dans votre enregistrement SPF, une instruction include pour Google (qui contient 4 adresses IP) et une pour Mimecast (qui en contient 6). Le DNS destinataire n’a pas à effectuer de recherches pour les IP visibles, mais il doit en faire pour les instructions include de Google et Mimecast. Dans ce cas, vous atteignez donc le total de 10.

Comment contourner la limite de recherches SPF ?

En réalité, 10 recherches ne suffisent pas, car la plupart des entreprises utilisent plusieurs outils envoyant des e-mails en leur nom. Chacun d’eux aura sa propre instruction include, qui comprendra des adresses IP et nécessitera donc des recherches. Si vous dépassez la limite, l’authentification ne sera probablement pas validée et votre taux de délivrabilité sera impacté. Depuis 2026, les solutions SPF dynamiques sont devenues la méthode recommandée pour gérer cette limitation, remplaçant les méthodes manuelles d’aplatissement SPF qui demandent un entretien constant.

Pourquoi mon enregistrement SPF échoue-t-il ?

L’une des principales raisons pour lesquelles l’enregistrement SPF peut échouer pour votre trafic e-mail est l’erreur « trop de recherches DNS ». La spécification SPF limite le nombre de requêtes DNS à 10. Si votre enregistrement SPF génère plus de 10 recherches, SPF échouera. Les mécanismes SPF pris en compte dans les recherches DNS sont : a, ptr, mx, include, redirect et exists. Les mécanismes « ip4 », « ip6 » et « all » ne comptent pas dans cette limite.

Si tout cela vous semble un peu trop technique, voyez-le ainsi : G Suite à elle seule consomme 4 recherches DNS, ajoutez Hubspot pour le marketing qui en consomme 7, et vous dépasserez déjà la limite de 10 ! Dès que vous franchissez la barrière des 10 recherches SPF, vos e-mails risquent d’échouer aléatoirement à la validation. C’est pourquoi, en 2026, les organisations adoptent une gestion dynamique du SPF plutôt que de tenter de maintenir manuellement des enregistrements aplatis.

Qu'est-ce que le DomainKeys Identified Mail (DKIM) ?

DKIM signifie DomainKeys Identified Mail, un protocole d’authentification des e-mails visant à empêcher la modification des messages lors de leur transmission, méthode souvent utilisée dans le phishing et les arnaques par e-mail.

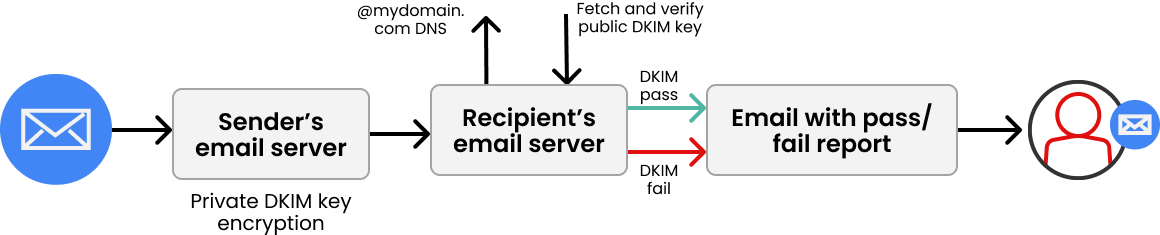

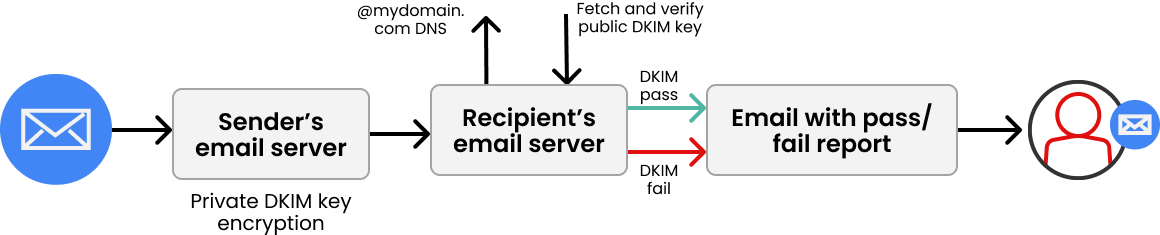

Comment fonctionne DKIM ?

DKIM est une norme plus récente et plus complexe que SPF. Son fonctionnement repose sur l’utilisation de la cryptographie asymétrique pour signer certaines parties de l’e-mail. La clé privée est stockée sur le serveur d’envoi, où elle n'est jamais accessible à l'utilisateur final, et la clé publique est publiée dans le DNS du domaine expéditeur afin de vérifier les signatures des e-mails.

Autrement dit, lorsqu’un e-mail est rédigé, ses en-têtes et son corps sont signés à l’aide de la clé privée de l’expéditeur pour créer une signature numérique, envoyée dans l’en-tête du message. Côté réception (si DKIM est activé), le serveur récupère la clé publique et vérifie si l’e-mail a bien été signé par le domaine expéditeur. Si la vérification est réussie, cela prouve que le domaine expéditeur est à l'origine du message et que les en-têtes et le contenu n’ont pas été modifiés ou altérés pendant la transmission.

Qu'est-ce qu'une signature DKIM ?

Une signature DKIM est une valeur cryptographique unique intégrée dans l’en-tête d’un e-mail sortant. Générée à l’aide de la clé privée DKIM de l’expéditeur, cette signature permet au serveur du destinataire de récupérer la clé publique correspondante dans le DNS et de confirmer que le message provient bien d’une source autorisée et que son contenu n’a pas été altéré lors de l’envoi.

Qu’est-ce qu’une clé DKIM ?

Une clé DKIM est la paire de clés cryptographiques utilisée pour l’authentification DKIM. La clé privée est stockée de manière sécurisée sur le serveur de messagerie expéditeur et sert à générer la signature DKIM pour chaque e-mail sortant. La clé publique est publiée dans le DNS du domaine expéditeur en tant qu’enregistrement TXT, permettant aux serveurs récepteurs de vérifier la signature et de garantir l’intégrité ainsi que l’authenticité de l’e-mail.

Retrouvez tous les détails techniques sur DKIM dans notre guide de configuration technique.

DKIM est-il indispensable pour la sécurité des e-mails ?

Oui. DKIM (DomainKeys Identified Mail) est un protocole critique d’authentification des e-mails qui protège contre l’usurpation, le phishing et la falsification de messages. Il ajoute une signature cryptographique à chaque message sortant, permettant aux serveurs de réception de vérifier que le contenu n’a pas été modifié et qu'il provient d’un domaine autorisé. DKIM est également un élément clé du processus de vérification DMARC, agissant de concert avec SPF pour garantir l’alignement de domaine et renforcer la sécurité du courrier électronique. Les principaux fournisseurs de messagerie exigent désormais DKIM pour les e-mails en masse, ce qui en fait un élément essentiel pour la délivrabilité en 2026.

Quelle est la différence entre SPF et DKIM ?

SPF (Sender Policy Framework) permet de vérifier qu’un e-mail provient d’une adresse IP autorisée par l’enregistrement SPF du domaine expéditeur. DKIM (DomainKeys Identified Mail) utilise une signature cryptographique, validée via une clé publique dans le DNS, pour confirmer que le contenu du message n’a pas été modifié et qu'il émane d’un domaine autorisé. SPF se concentre sur l’autorisation de l’expéditeur, tandis que DKIM garantit l’intégrité et l’authenticité du message.

Questions fréquentes : Guide de la sécurité de l’email

Toutes les mesures de sécurité des emails (à l’exception de DMARC) sont inefficaces pour détecter un email malveillant lorsqu’il semble provenir d’un domaine légitime. Cela s’explique par une faille dans le Simple Mail Transfer Protocol (SMTP). En octobre 2008, le Network Working Group l’a officiellement qualifié « d’intrinsèquement non sécurisé », indiquant que quiconque pouvait usurper un domaine et l’utiliser pour envoyer des emails frauduleux en se faisant passer pour le propriétaire du domaine.

Quiconque possède quelques connaissances de base en codage peut apprendre, en quelques recherches sur Google, les étapes nécessaires pour usurper l’identité d’un email. Le résultat est un email qui semble légitime sans les indicateurs typiques de phishing. Avec 3,4 milliards d’emails de phishing envoyés chaque jour, les systèmes de messagerie restent la cible privilégiée des cybercriminels.

SPF (Sender Policy Framework) vérifie qu’un email est envoyé à partir d’une adresse IP autorisée par l’enregistrement SPF du domaine expéditeur, via un enregistrement TXT DNS qui liste les serveurs de messagerie autorisés.

DKIM (DomainKeys Identified Mail) utilise une signature cryptographique, validée par une clé publique dans le DNS, pour confirmer que le contenu de l’email n’a pas été modifié et provient d’un domaine autorisé. Tous deux sont essentiels à la sécurité de l’email, mais aucun ne prévient l’usurpation exacte d’un domaine.

Si ces protocoles informent le destinataire de l’origine d’un email, celui-ci n’a aucune instruction sur la façon d’agir sur cette information. Les principaux fournisseurs de messagerie exigent désormais SPF et DKIM pour les expéditeurs d’emails en masse en 2026.

DMARC signifie Domain-based Message Authentication, Reporting, and Conformance. C’est un protocole de sécurité sortante de l’email qui permet aux propriétaires de domaines d’indiquer aux boîtes de réception de rejeter les emails usurpés. DMARC fonctionne en combinant les résultats de SPF et DKIM pour déterminer si votre email est authentique et autorisé.

La politique DMARC (définie par le tag « p= » dans votre enregistrement DNS) indique ensuite aux serveurs destinataires ce qu’ils doivent en faire. DMARC empêche l’usurpation exacte d’un domaine en demandant aux serveurs destinataires de ne pas accepter les emails qui ne sont pas authentifiés. En 2026, DMARC est devenu une exigence standard pour les organisations envoyant des emails en masse.

La spécification SPF limite les recherches DNS à 10. Si votre enregistrement SPF dépasse cette limite, le SPF échouera. Les mécanismes SPF comptabilisés sont : a, ptr, mx, include, redirect et exists. En réalité, 10 recherches ne suffisent pas car la plupart des entreprises utilisent plusieurs outils d’envoi d’emails.

G Suite utilise à lui seul 4 recherches DNS. Ajoutez HubSpot pour le marketing, qui en utilise 7, et vous dépassez déjà la limite. Dès que vous dépassez les 10 recherches SPF, votre trafic d’emails commencera à échouer aléatoirement à la validation. C’est pourquoi les organisations en 2026 passent à une gestion dynamique du SPF plutôt que de tenter de maintenir manuellement des enregistrements aplanis.

Mail Transfer Agent Strict Transport Security (MTA-STS) est une norme qui permet de chiffrer les messages envoyés entre deux serveurs de messagerie. Elle spécifie que les emails ne peuvent être envoyés que via une connexion chiffrée Transport Layer Security (TLS), ce qui empêche l’interception par des cybercriminels. SMTP seul ne fournit aucune sécurité, ce qui le rend vulnérable aux attaques de type man-in-the-middle où les communications sont interceptées et potentiellement modifiées.

De plus, le chiffrement est optionnel dans SMTP, ce qui signifie que les emails peuvent être envoyés en clair. Sans MTA-STS, un attaquant peut intercepter la communication et forcer l’envoi du message en texte clair. En 2026, MTA-STS est devenu un contrôle de sécurité standard pour les organisations traitant des communications sensibles.

En mettant en place DMARC, vous bénéficiez de l’arrêt des tentatives de phishing paraissant provenir de votre domaine, d’une confiance renforcée de vos clients, d’un risque cyber réduit ainsi que du respect des exigences des plateformes d’envoi en masse, comme Google, Yahoo et Microsoft.

DMARC renforce la conformité avec PCI DSS 4.0 et améliore la résilience globale de l’organisation face à l’évolution des menaces cyber. Une fois la politique en p=reject (application), DMARC bloque la fraude fournisseurs, la prise de contrôle de comptes et l’usurpation d’identité par email en empêchant les acteurs malveillants d’utiliser votre domaine pour envoyer des emails de phishing ou réaliser des attaques de fraude au Président (BEC). Selon le rapport Data Breach Investigations Report de Verizon 2025, les attaques BEC constituent plus de 17 à 22% de tous les incidents d’ingénierie sociale.

Red Sift OnDMARC accélère le parcours DMARC grâce à la découverte automatisée des expéditeurs, à des corrections préconisées, à la détection des anomalies et à des accès par rôle pour les équipes globales. À partir de 2026, les principales plateformes permettent aux entreprises d’atteindre l’application p=reject (enforcement) en 6 à 8 semaines, contre six mois auparavant.

L’un des bénéfices les plus fréquemment rapportés d’OnDMARC est le délai moyen de 6 à 8 semaines pour atteindre l’application totale. La puissante automatisation de la plateforme analyse en continu ce qui se passe sur votre domaine, mettant en avant des alertes précises sur les changements à effectuer et où. En 24 heures après l’ajout de votre enregistrement DMARC spécifique dans le DNS, OnDMARC commence à analyser et afficher les rapports DMARC dans des tableaux de bord clairs.

Les principaux fournisseurs d’email, dont Microsoft, Google et Yahoo, exigent désormais la mise en place de DMARC pour les expéditeurs d’emails en masse (organisations envoyant plus de 5 000 emails par jour) depuis 2024-2025, et ces exigences sont devenues standard en 2026.

En plus des exigences des fournisseurs de boîtes de réception, certains secteurs et réglementations gouvernementales tendent vers l’obligation de DMARC. Les agences fédérales américaines sont tenues d’utiliser DMARC, tout comme les établissements de paiement réglementés par DORA. De plus, la mise en œuvre de DMARC renforce la conformité avec PCI DSS 4.0, le RGPD, et NIS2. Pour la cybersécurité, la sécurité des emails et les équipes IT, s’assurer que la sécurité des emails de votre organisation soit conforme aux bonnes pratiques internationales et aux exigences en vigueur est essentiel.