La mejor guía de seguridad del correo electrónico para líderes en ciberseguridad

- SPF y DKIM

- ¿Qué es el Sender Policy Framework (SPF)?

- ¿Cómo funciona SPF?

- ¿Qué es una consulta SPF?

- ¿Qué es un SPF include?

- ¿Cuál es el límite de consultas SPF?

- ¿Cómo sortear el límite de consultas SPF?

- ¿Por qué falla mi registro SPF?

- ¿Qué es DomainKeys Identified Mail (DKIM)?

- ¿Cómo funciona DKIM?

- ¿Qué es una firma DKIM?

- ¿Qué es una clave DKIM?

- ¿Es DKIM esencial para la seguridad del correo electrónico?

- ¿Cuál es la diferencia entre SPF y DKIM?

- SPF y DKIM

- ¿Qué es el Sender Policy Framework (SPF)?

- ¿Cómo funciona SPF?

- ¿Qué es una consulta SPF?

- ¿Qué es un SPF include?

- ¿Cuál es el límite de consultas SPF?

- ¿Cómo sortear el límite de consultas SPF?

- ¿Por qué falla mi registro SPF?

- ¿Qué es DomainKeys Identified Mail (DKIM)?

- ¿Cómo funciona DKIM?

- ¿Qué es una firma DKIM?

- ¿Qué es una clave DKIM?

- ¿Es DKIM esencial para la seguridad del correo electrónico?

- ¿Cuál es la diferencia entre SPF y DKIM?

SPF y DKIM

¿Qué es el Sender Policy Framework (SPF)?

El Sender Policy Framework (SPF) es un protocolo de autenticación de correo electrónico diseñado para impedir que los atacantes envíen correos que aparenten provenir de tu dominio. Una política SPF indica a los servidores de correo de destino qué fuentes de envío son legítimas para tu dominio, ayudando así a prevenir el robo de identidad, el phishing y la suplantación de dominio. A partir de 2026, SPF será un requisito fundamental para las organizaciones que envíen correos electrónicos masivos.

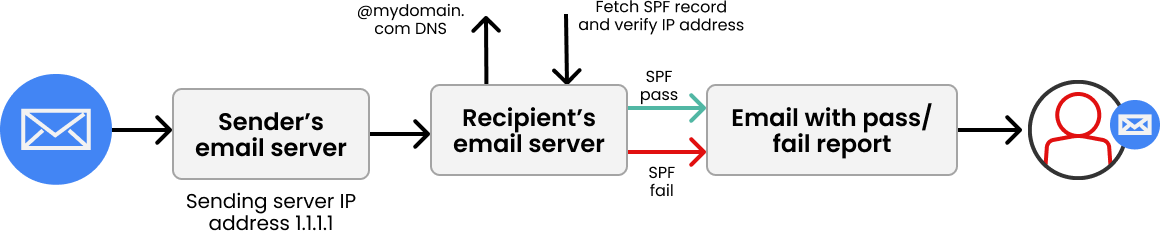

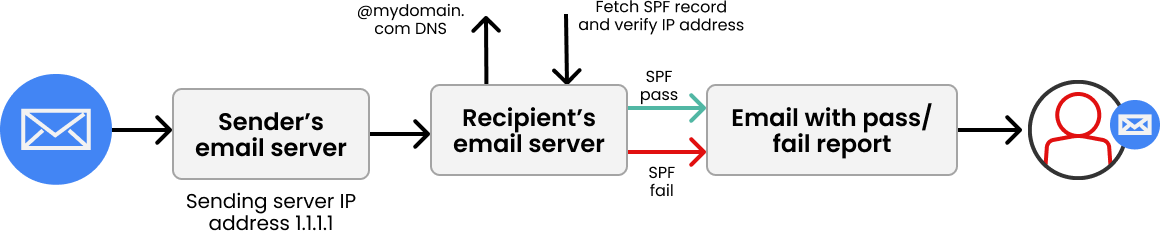

¿Cómo funciona SPF?

Tu política SPF se publica en tu Domain Name System (DNS) como un registro TXT e indica qué servidores de correo (direcciones IP) están autorizados para enviar correos electrónicos en tu nombre. Cuando se envía un correo, el servidor de destino revisa esta política para confirmar si la dirección IP de envío está permitida. Si lo está, el mensaje se entrega; si no, puede marcarse como spam o ser rechazado.

¿Qué es una consulta SPF?

Una consulta SPF (lookup) indica el proceso en el que el DNS de destino debe "buscar" las direcciones IP listadas en el comando include de tu registro para verificar si coinciden con la dirección IP desde la que se está enviando tu correo electrónico.

¿Qué es un SPF include?

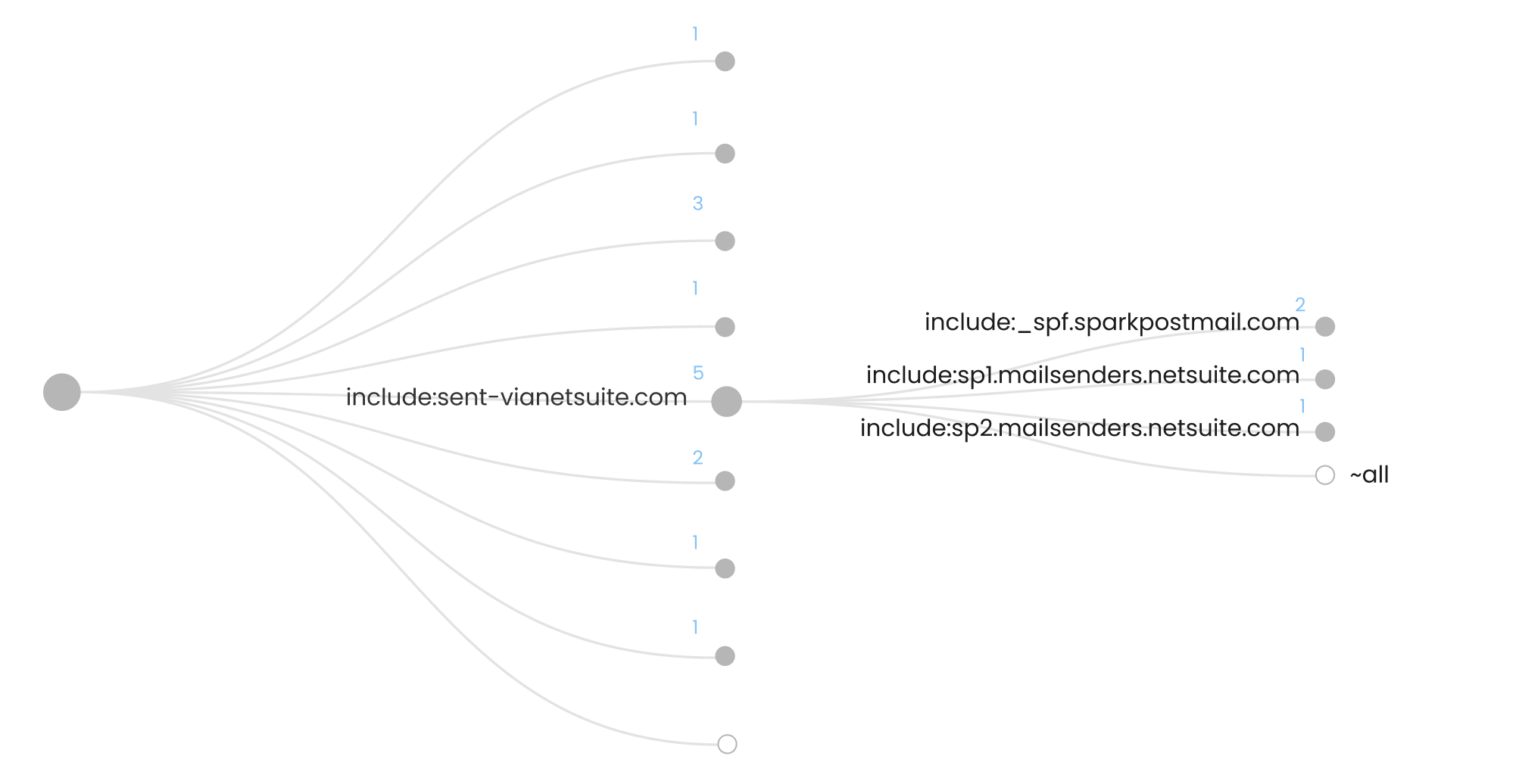

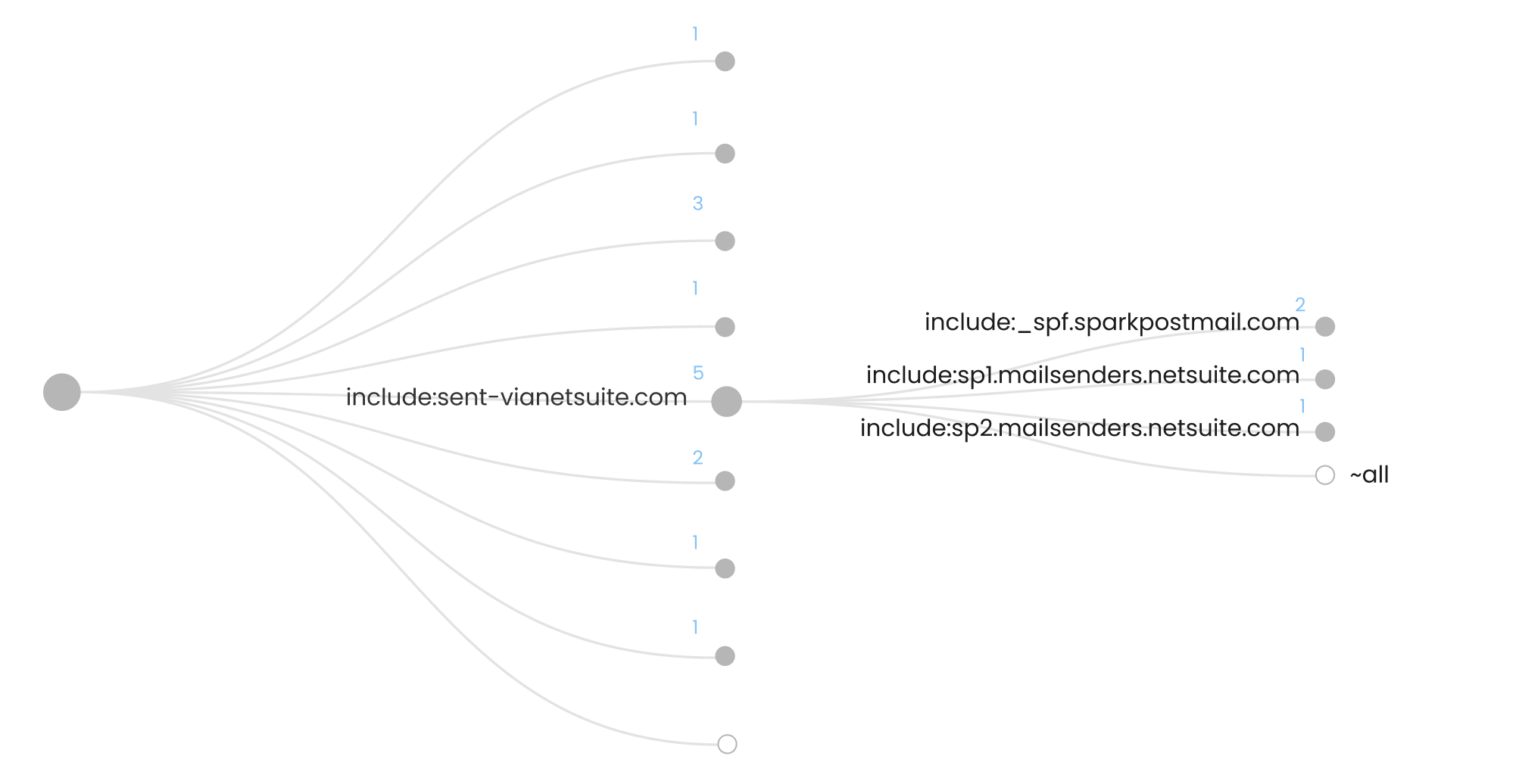

Un SPF include es un mecanismo en los registros SPF mediante el cual el propietario de un dominio puede incluir los registros SPF de otros dominios dentro de su propia política SPF. Esto facilita la gestión y garantiza que las políticas de envío de los dominios incluidos sean consideradas durante la validación de los correos enviados desde el dominio principal.

¿Cuál es el límite de consultas SPF?

El límite de consultas SPF representa el número máximo de búsquedas que un DNS de destino puede realizar para un dominio. Este límite está fijado en 10.

Puedes incluir una cantidad ilimitada de direcciones IP individuales en tu registro sin generar búsquedas adicionales de DNS, ya que son visibles directamente en el registro.

Sin embargo, esta regla no se aplica a los comandos include: cada include implica una búsqueda adicional en el DNS de destino. Todas estas búsquedas cuentan para el límite máximo de 10.

Por ejemplo, puedes especificar 3 direcciones IP directamente en tu registro SPF, un comando include para Google (con 4 IP) y uno para Mimecast (con 6 IP). Para las IP directas no son necesarias búsquedas, pero para los includes de Google y Mimecast sí. En ese caso, alcanzas el máximo de 10 consultas.

¿Cómo sortear el límite de consultas SPF?

En realidad, 10 consultas no suelen ser suficientes porque la mayoría de empresas utiliza múltiples herramientas para enviar correos, cada una con su propio comando include que a su vez contiene direcciones IP y, por lo tanto, genera otras consultas. Si superas el límite, probablemente la autenticación fallará y tu tasa de entrega se verá afectada. A partir de 2026, se recomiendan soluciones SPF dinámicas para gestionar esta limitación, evitando la administración manual y el aplanamiento constante de los registros SPF.

¿Por qué falla mi registro SPF?

Una de las principales razones por las que el registro SPF de tus correos falla es el mensaje de error "demasiadas consultas DNS". La especificación SPF limita el número de búsquedas DNS a un máximo de 10. Si tu registro genera más de 10, SPF fallará. Los mecanismos SPF que cuentan para el límite son: a, ptr, mx, include, redirect y exists. Los mecanismos "ip4", "ip6" y "all" no cuentan para este límite.

Si todo esto te parece demasiado técnico, aquí tienes un ejemplo: G Suite por sí sola requiere cuatro consultas DNS, Hubspot para marketing necesita otras siete, ¡y ya has superado el límite! Al rebasar el umbral, corres el riesgo de que algunos de tus correos no pasen los controles. Por eso, desde 2026, las organizaciones confían en una gestión SPF dinámica en lugar de mantener y "aplanar" los registros manualmente.

¿Qué es DomainKeys Identified Mail (DKIM)?

DKIM significa DomainKeys Identified Mail y es un protocolo de autenticación de correo electrónico que impide que los mensajes sean alterados durante el tránsito, una práctica utilizada frecuentemente en el phishing y el fraude.

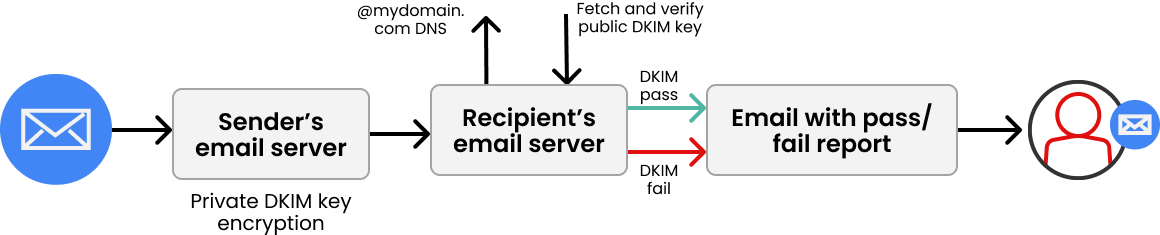

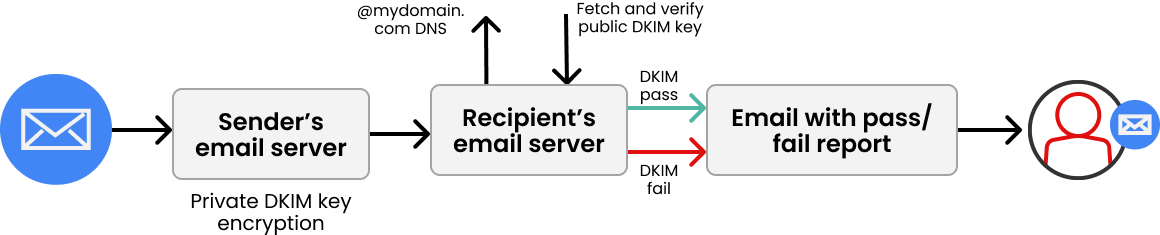

¿Cómo funciona DKIM?

DKIM es un estándar más reciente y complejo que SPF. Se basa en la criptografía asimétrica para firmar ciertas partes del correo electrónico. La clave privada se mantiene segura en el servidor remitente y es invisible para el usuario final. La clave pública se publica en el DNS del dominio remitente para permitir la verificación de la firma del correo.

En la práctica, esto significa que, al crear un correo electrónico, los encabezados y el contenido se firman con la clave privada del remitente. Esta firma digital se inserta en el encabezado del mensaje. Al recibirlo (si DKIM está activo), el servidor de destino recupera la clave pública y verifica que el correo haya sido efectivamente firmado por el remitente. Una verificación exitosa demuestra que el dominio remitente es realmente el origen y que encabezados y contenido no han sido alterados durante el tránsito.

¿Qué es una firma DKIM?

Una firma DKIM es un valor criptográfico único que se inserta en el encabezado de cada correo saliente. Este valor se genera a partir de la clave privada DKIM del remitente y permite al servidor receptor obtener la clave pública del DNS y verificar que el mensaje provenga de una fuente autorizada y no haya sido modificado durante el tránsito.

¿Qué es una clave DKIM?

Una clave DKIM consiste en un par de claves que se utiliza para la autenticación DKIM. La clave privada se guarda de manera segura en el servidor de correo saliente y genera la firma DKIM para cada correo enviado. La clave pública se publica como un registro TXT en el DNS del dominio remitente, permitiendo que los servidores receptores verifiquen la firma y aseguren la integridad y autenticidad del correo.

Todos los detalles técnicos sobre DKIM están disponibles en nuestra guía técnica de configuración.

¿Es DKIM esencial para la seguridad del correo electrónico?

Sí. DKIM (DomainKeys Identified Mail) es un protocolo de autenticación fundamental para el correo electrónico, protege contra spoofing, phishing y manipulación de correos. Cada correo enviado se firma con una firma criptográfica que permite a los servidores receptores verificar que el contenido no haya sido alterado y que provenga de un dominio autorizado. DKIM también es parte integral de la verificación DMARC y funciona junto a SPF para asegurar la alineación de dominios y elevar la seguridad del correo. Los principales proveedores de email han hecho DKIM obligatorio para correos masivos, haciéndolo imprescindible para la entrega desde 2026.

¿Cuál es la diferencia entre SPF y DKIM?

SPF (Sender Policy Framework) verifica que un correo provenga de una dirección IP autorizada por el registro SPF del dominio remitente. DKIM (DomainKeys Identified Mail) utiliza una firma criptográfica, verificada mediante una clave pública publicada en el DNS, para garantizar que el contenido del mensaje no haya sido alterado y que el correo haya sido realmente enviado por un dominio autorizado. SPF se enfoca en la autorización de envío, mientras que DKIM asegura la integridad y autenticidad del mensaje.

Preguntas frecuentes: Guía sobre la seguridad del correo electrónico

Todas las medidas de seguridad para el correo electrónico (excepto DMARC) resultan ineficaces si un correo malicioso parece provenir de un dominio legítimo. El motivo es un defecto en el Simple Mail Transfer Protocol (SMTP). En octubre de 2008, Network Working Group lo clasificó oficialmente como "fundamentalmente inseguro" y señaló que cualquiera puede suplantar un dominio y enviar correos fraudulentos en nombre del propietario del dominio.

Cualquier persona con conocimientos básicos de programación puede, con una búsqueda rápida en Google, adquirir lo necesario para suplantar la identidad de correo electrónico de otro. El resultado es un correo que parece legítimo y no presenta señales típicas de phishing. Con 3.400 millones de correos de phishing diarios, los sistemas de correo siguen siendo el principal objetivo de los ciberdelincuentes.

SPF (Sender Policy Framework) verifica si un correo electrónico fue enviado desde una dirección IP autorizada por el registro SPF del dominio remitente. Esto se realiza a través de un registro DNS TXT que enumera los servidores de correo autorizados.

DKIM (DomainKeys Identified Mail) utiliza una firma criptográfica, validada con una clave pública en el DNS, para confirmar que el contenido del correo no ha sido modificado y proviene de un dominio autorizado. Ambas son esenciales para la seguridad del correo electrónico, pero no impiden la suplantación exacta del dominio.

Aunque estos protocolos muestran al destinatario quién envió el correo, no proporcionan instrucciones sobre cómo se debe actuar. Los principales proveedores de correo requerirán a partir de 2026 SPF y DKIM para el envío de comunicaciones masivas.

DMARC significa Domain-based Message Authentication, Reporting and Conformance. Es un protocolo de seguridad de correo saliente que permite a los propietarios de dominios informar a los buzones de destino que rechacen correos falsificados. DMARC combina los resultados de SPF y DKIM para determinar si tu correo es legítimo y está autorizado.

La política DMARC (definida por el tag “p=” en el registro DNS) indica a los servidores de destino qué hacer con estos correos electrónicos. DMARC previene imitaciones exactas del dominio al instruir a los servidores receptores para que no admitan correos no autenticados. Desde 2026, DMARC se ha convertido en el estándar para las organizaciones que envían comunicaciones masivas.

La especificación SPF limita las búsquedas DNS a 10. Si tu registro SPF supera este umbral, la verificación SPF falla. Los mecanismos contados son: a, ptr, mx, include, redirect y exists. En la práctica, 10 búsquedas suelen no ser suficientes: muchas empresas usan varias herramientas de envío de correo.

G Suite por sí solo ocupa 4 búsquedas DNS, y pueden sumarse otras 7, por ejemplo, con actividades de marketing en HubSpot, con lo que el límite se supera. Con más de 10 búsquedas SPF, la validación del correo causa errores aleatorios. En 2026, las empresas optan por una gestión SPF dinámica en lugar de tratar de mantener manualmente las configuraciones “aplanadas”.

Mail Transfer Agent Strict Transport Security (MTA-STS) es un estándar que garantiza el cifrado de los correos enviados entre dos servidores de correo. Establece que los correos se deben enviar solo a través de una conexión cifrada con Transport Layer Security (TLS), previniendo así las interceptaciones por parte de ciberdelincuentes. El protocolo SMTP, por sí solo, no es seguro y es susceptible a ataques “man-in-the-middle”, que permiten interceptar y modificar la comunicación.

Además, el cifrado en SMTP es opcional; esto significa que los correos pueden transmitirse en claro. Sin MTA-STS, un atacante puede interceptar la comunicación y forzar la transmisión sin cifrar del mensaje. En 2026, MTA-STS representa una medida estándar de seguridad para las organizaciones que manejan comunicaciones sensibles.

Implementar DMARC te permitirá bloquear intentos de phishing que aparentan provenir de tu dominio, aumentar la confianza de los clientes, reducir el riesgo cibernético y cumplir los requisitos de envíos masivos de Google, Yahoo y Microsoft.

DMARC también contribuye al cumplimiento de PCI DSS 4.0 y aumenta la resiliencia organizativa en relación con la evolución de las amenazas informáticas. Con una política configurada en p=reject (aplicación), DMARC bloquea fraudes a proveedores, el robo de cuentas y la suplantación de correos, impidiendo que terceros usen tu dominio para phishing o Business Email Compromise (BEC). Según el Data Breach Investigations Report de Verizon 2025, más del 17–22% de todos los incidentes de ingeniería social corresponden a ataques BEC.

Red Sift OnDMARC acelera la adopción de DMARC gracias a la búsqueda automatizada de remitentes, sugerencias prácticas, detección de anomalías y acceso basado en roles para equipos globales. En 2026, las plataformas líderes permiten que las empresas alcancen la plena aplicación p=reject en 6–8 semanas en lugar de los seis meses tradicionales.

Una de las ventajas más citadas de OnDMARC es el tiempo medio de 6–8 semanas hasta lograr la plena enforcement. La robusta automatización de la plataforma analiza constantemente todos los eventos en tu dominio y proporciona recomendaciones y sugerencias sobre las acciones necesarias. Ya 24 horas después de agregar tu registro DMARC personalizado en DNS, OnDMARC empieza a analizar los informes DMARC y a presentarlos en paneles claros.

Los mayores proveedores de correo como Microsoft, Google y Yahoo exigen desde 2024–2025 DMARC para quienes realicen envíos masivos (es decir, organizaciones que superan los 5.000 correos diarios), y estos requisitos ya son estándar en 2026.

Además de las exigencias de los proveedores de correo, sectores y normativas regulatorias enteras adoptan cada vez más DMARC. Las agencias federales de EE. UU. deben usar DMARC, al igual que los proveedores de servicios de pago regulados por DORA. Además, implementar DMARC refuerza el cumplimiento de normativas como PCI DSS 4.0, GDPR y NIS2. Para los equipos de ciberseguridad, seguridad del correo y TI, es esencial alinear la protección del correo electrónico organizacional con las mejores prácticas y requisitos internacionales.