La mejor guía de seguridad del correo electrónico para líderes en ciberseguridad

- DMARC

- ¿Qué es DMARC?

- ¿Cómo funciona DMARC?

- ¿Qué es una política DMARC?

- ¿Por qué una política DMARC de tipo “Reporting” no es suficiente?

- ¿Cuál es la diferencia entre DMARC y SPF?

- ¿Cuál es la diferencia entre DMARC y DKIM?

- SPF vs. DKIM vs. DMARC: diferencias e integración

- ¿Qué ventajas empresariales ofrece DMARC?

- ¿Cómo apoya DMARC el cumplimiento normativo?

- ¿Es necesario DMARC para las grandes empresas?

- La realidad empresarial

- ¿Cómo se implementa bien DMARC?

- ¿Cómo ayuda una plataforma moderna?

- ¿DMARC es necesario también para las pymes?

- La realidad de las pymes

- Implementación fácil y segura

- Colaboración con Red Sift

- DMARC

- ¿Qué es DMARC?

- ¿Cómo funciona DMARC?

- ¿Qué es una política DMARC?

- ¿Por qué una política DMARC de tipo “Reporting” no es suficiente?

- ¿Cuál es la diferencia entre DMARC y SPF?

- ¿Cuál es la diferencia entre DMARC y DKIM?

- SPF vs. DKIM vs. DMARC: diferencias e integración

- ¿Qué ventajas empresariales ofrece DMARC?

- ¿Cómo apoya DMARC el cumplimiento normativo?

- ¿Es necesario DMARC para las grandes empresas?

- La realidad empresarial

- ¿Cómo se implementa bien DMARC?

- ¿Cómo ayuda una plataforma moderna?

- ¿DMARC es necesario también para las pymes?

- La realidad de las pymes

- Implementación fácil y segura

- Colaboración con Red Sift

DMARC

¿Qué es DMARC?

DMARC es el acrónimo de Domain-based Message Authentication, Reporting and Conformance. Es un protocolo de seguridad de correo electrónico saliente que permite a los propietarios de dominios retomar el control de la identidad de sus emails, indicando a los buzones que rechacen los correos electrónicos falsos. DMARC trabaja junto con SPF y DKIM para asegurar que un correo proviene de una fuente autorizada y que la dirección “De” visible coincide con el nombre de dominio autenticado.

DMARC bloquea el spoofing exacto del dominio informando a los servidores receptores que no acepten correos electrónicos que no estén autenticados por ti. De este modo, los atacantes ya no pueden usar tu dominio para emails de phishing o ataques de Business Email Compromise (BEC). Desde 2026, DMARC se ha convertido en el estándar para las organizaciones que envían correos masivos.

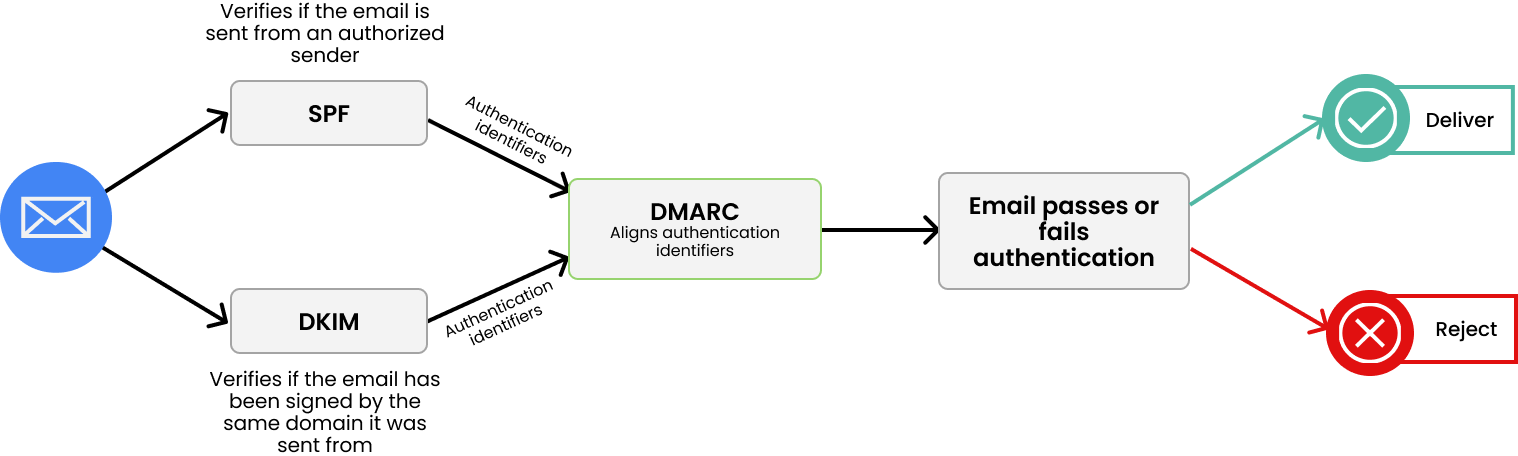

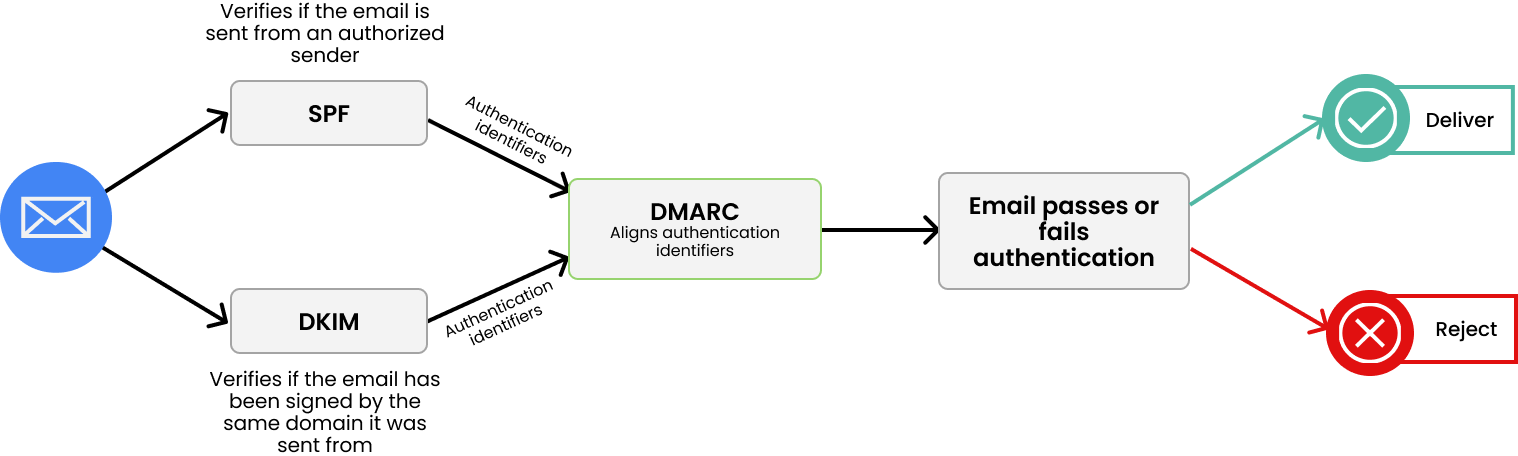

¿Cómo funciona DMARC?

DMARC se basa en los protocolos de seguridad ya existentes SPF y DKIM. Tu registro SPF es una lista blanca de direcciones IP que pueden enviar correos en nombre de tu dominio. DKIM actúa como una firma digital que permite al destinatario verificar que el email fue enviado realmente por ti. Al configurar DMARC por primera vez, empleas tiempo en definir quiénes son los remitentes autorizados (y no autorizados) para tu dominio.

SPF y DKIM son fundamentales para la configuración de la seguridad del correo electrónico, pero ninguno de los dos evita el spoofing exacto. Estos protocolos proporcionan al destinatario información sobre el remitente, pero no dan instrucciones sobre cómo actuar en caso de dudas — es decir, qué debe hacer el servidor con el email.

DMARC combina los resultados de SPF y DKIM para determinar si un email tuyo es auténtico y está autorizado. La política DMARC que configures le da a los servidores receptores una instrucción de acción precisa.

¿Qué es una política DMARC?

Una política DMARC es el conjunto de reglas que publicas a través del registro DMARC DNS — mediante la etiqueta “p=”. Así indicas a los servidores de correo receptores cómo gestionar los emails que no superan la autenticación DMARC.

¿Cuáles son las tres políticas DMARC?

La política DMARC es la instrucción operativa que das a los servidores receptores sobre cómo tratar los correos que provienen de tu dominio. Hay tres políticas disponibles:

- p=none: Esta política indica al servidor receptor que acepte todos los correos de tu dominio, independientemente de si pasan o no la autenticación.

- p=quarantine: Esta política indica al servidor mover a spam todos los correos de tu dominio que no superen la autenticación.

- p=reject: Esta política indica al servidor rechazar los correos de tu dominio que no superen la autenticación.

¿Por qué una política DMARC de tipo “Reporting” no es suficiente?

La implementación de DMARC se realiza de forma gradual. Con “p=none” puedes monitorizar el tráfico de correo sin interferir con la comunicación normal. Importante: “p=none” proporciona datos de monitoreo valiosos, pero no impide la entrega de emails maliciosos. Si permaneces en “p=none”, tu dominio sigue siendo vulnerable a abusos. Dado que los principales proveedores de correo exigen autenticación, desde 2026 “p=reject” se ha convertido en el estándar de seguridad — ya no es solo una recomendación opcional.

En esta fase, analizas los reportes DMARC para configurar correctamente los registros SPF y DKIM en todas las fuentes de envío autorizadas. Una vez que la autenticación de tus emails es confiable, puedes pasar a políticas más restrictivas como “p=quarantine” (los correos fallidos van a spam) y finalmente “p=reject” (bloqueo total).

Lograr llegar a “p=reject” es el objetivo final para proteger tu dominio, ya que solo así los emails no autorizados son bloqueados activamente. Sin embargo, la transición debe hacerse con cuidado: todas las fuentes legítimas deben estar correctamente autenticadas — minimizando así el riesgo de bloquear mensajes válidos — idealmente partiendo de un paso intermedio (“p=quarantine”).

Solo “p=reject” garantiza una protección eficaz frente a las crecientes amenazas de email. Empezar con “p=none” te da una base sólida, y con un plan de implementación estructurado como el de Red Sift puedes fortalecer efectivamente la seguridad del correo electrónico de tu empresa.

¿Cuál es la diferencia entre DMARC y SPF?

SPF (Sender Policy Framework) es un protocolo de autenticación de email que verifica las direcciones IP de envío según la política SPF del dominio. DMARC (Domain-based Message Authentication, Reporting, and Conformance) utiliza SPF y/o DKIM para la alineación de dominios a fin de aplicar el rechazo o la cuarentena y ofrece reportes de monitoreo contra el spoofing y el phishing.

¿Cuál es la diferencia entre DMARC y DKIM?

DKIM (DomainKeys Identified Mail) aplica una firma digital a los mensajes salientes, verificable mediante una clave pública DNS, para confirmar la integridad y la autorización del dominio. DMARC (Domain-based Message Authentication, Reporting, and Conformance) combina los resultados de DKIM y SPF para imponer la alineación de dominio, bloquear o aislar los emails no autenticados y habilitar el reporting.

SPF vs. DKIM vs. DMARC: diferencias e integración

SPF, DKIM y DMARC trabajan juntos para proteger el correo de dominio: SPF verifica las direcciones IP autorizadas para el envío, DKIM garantiza la integridad del mensaje mediante firmas criptográficas, mientras que DMARC impone la alineación entre los resultados de autenticación y el dominio visible “De”, asegurando control sobre políticas y reportes.

¿Qué ventajas empresariales ofrece DMARC?

Además de mejorar la seguridad del correo, DMARC ayuda a las empresas en otros ámbitos. Estos son los principales beneficios de la adopción:

Obtén plena transparencia

DMARC genera reportes que listan casi todos, si no todos, los emails enviados desde tu organización. Esto lo diferencia de las soluciones de ciberseguridad tradicionales, que solo detectan intentos de phishing entrantes. Sin DMARC, las empresas rara vez saben cuántos o qué ataques realmente sufren.

Protege tu reputación y frena el abuso de marca

Los ataques de phishing mediante spoofing exacto de dominio pueden causar daños reputacionales significativos. Las molestias y la mala publicidad a menudo recaen sobre la empresa víctima.

Protege tus finanzas

Es común pagar facturas o transferencias fraudulentas a causa de emails que parecen provenir de la dirección de la empresa.

Muestra tu logo directamente en los correos

BIMI (Brand Indicators for Message Identification) es un estándar que muestra tu logo como avatar en los emails enviados y autenticados por DMARC mediante Verified Mark Certificates. BIMI aumenta la notoriedad de la marca; estudios demuestran un impacto positivo en la confianza, el engagement y las decisiones de compra de los consumidores. Con la conformidad DMARC obtienes también este valor añadido de branding.

Optimiza la entregabilidad de tus emails

Cuando una política DMARC con p=reject está correctamente configurada, indicas a los proveedores de internet que adoptas medidas activas de autenticación y protección del dominio. Esto refuerza la confianza y reduce el riesgo de que los correos legítimos sean identificados erróneamente como spam o phishing.

Refuerza la confianza

Las organizaciones sin medidas anti-spoofing resultan menos fiables. Los clientes podrían dudar de la autenticidad de los correos recibidos y restringir la comunicación digital, debilitando así la relación de confianza. Con DMARC ofreces una protección de identidad sólida para tu empresa.

Detecta y elimina Shadow IT

Shadow IT son sistemas o tecnologías creados o gestionados por empleados sin autorización — a menudo difíciles de identificar y eliminar. DMARC garantiza visibilidad y control para que detectes y bloquees fuentes de correo no autorizadas. Así puedes descubrir todos los servicios de email conectados a tu dominio, oficiales o no.

¿Cómo apoya DMARC el cumplimiento normativo?

DMARC ayuda a las empresas a cumplir con las recomendaciones de organismos gubernamentales internacionales como NIST, NCSC y Comisión Europea en materia de seguridad de correo electrónico.

¿Cómo garantiza DMARC el cumplimiento de NIS2?

La directiva de la UE actualizada sobre seguridad de sistemas de red e información (directiva NIS2) aumenta la presión normativa sobre las empresas para combatir eficazmente el phishing — especialmente a través de la política DMARC de tipo “reject”.

La directiva NIS2 es una norma valida en toda la UE que exige altos niveles de ciberseguridad. Para las 'Infraestructuras críticas y relevantes', la adhesión es obligatoria.

Aunque NIS2 no menciona expresamente la política DMARC “reject”, muchas exigencias coinciden con los objetivos DMARC. Sin una política “reject”, corres el riesgo de incumplir al menos cinco principios clave de la NIS2.

- Security by Design y by Default: NIS2 exige a los “proveedores públicos de redes y servicios electrónicos” implementar la seguridad desde el principio y como configuración predeterminada. DMARC con política “reject” es una herramienta global de esta estrategia preventiva contra el domain spoofing.

- Medidas de gestión de riesgos: La directiva exige medidas técnicas y organizativas adecuadas y proporcionales para la gestión de los riesgos en redes y sistemas informáticos. Una política “reject” protege activamente contra el phishing y el spoofing — ayudándote directamente a cumplir con este requisito.

- Seguridad de la cadena de suministro: NIS2 establece que las organizaciones también deben proteger su cadena de suministro. Una política DMARC “reject” garantiza que solo proveedores externos autorizados puedan enviar emails en nombre de la empresa y refuerza la protección de la identidad de marca.

- Reporte de incidentes: Las organizaciones deben notificar incidentes que impacten la continuidad operativa. Los reportes DMARC no son informes oficiales de incidentes, pero permiten detectar y actuar ante casos de spoofing.

- Resiliencia: Las empresas deben asegurar la resiliencia de los sistemas. Una política “reject” es fundamental para proteger los sistemas de correo, un activo estratégico, contra mensajes no autorizados.

¿Cómo cumple DMARC con los requisitos de los bulk sender de Microsoft, Google y Yahoo?

Desde febrero de 2024, Microsoft, Google y Yahoo han introducido nuevos requisitos para envíos masivos. Comienza así una nueva era de cumplimiento de correo en la que DMARC es central. Para quienes envían más de 5.000 emails al día, ahora son obligatorias medidas específicas de autenticación para garantizar la entrega a direcciones gmail.com o yahoo.com.

Los requisitos, en vigor desde el 1 de febrero de 2024, incluyen:

- Configurar SPF y DKIM en cada dominio remitente

- Utilizar un dominio “De” alineado a través de SPF o DKIM

- Publicar al menos una política DMARC “p=none” en cada dominio remitente

- Verificar que los dominios o IPs de envío tengan FcrDNS

- Utilizar cifrado TLS para el transporte de mensajes

- Habilitar el desuscribirse en 1 clic para emails promocionales

- Mantener una tasa de spam inferior al 0,10% según Google Postmaster Tools

¿Cómo apoya DMARC el cumplimiento DORA?

El Digital Operational Resilience Act (DORA) es un reglamento de la UE sobre resiliencia digital en el sector financiero. Impone estándares estrictos y armonizados para la resiliencia operativa — por ejemplo en gestión de riesgos TIC, reporting de incidentes o resiliencia en pruebas.

Incluso las empresas no financieras que prestan servicios críticos pueden estar sujetas a DORA. En estos casos, las instituciones financieras exigen a los proveedores controles rigurosos, como una política DMARC “reject”.

DORA no prescribe soluciones técnicas concretas, pero hay tres ámbitos clave donde una política “reject” es determinante:

- Gestión de riesgos TIC: DORA exige una gestión eficaz de los riesgos TIC. Con una política DMARC “reject” puedes contrarrestar el phishing, el spoofing y las amenazas de email, protegiendo el ecosistema TIC en línea con DORA.

- Riesgo de terceros: DORA impone reducir el riesgo de proveedores, especialmente en comunicación. Una política “reject” reduce ese riesgo y refuerza la seguridad de tus clientes.

- Resiliencia operativa: DORA apuesta por la resiliencia operativa. La política “reject” protege la autenticidad de las comunicaciones de email y limita los daños por ataques o incidentes de email.

¿Cómo favorece DMARC el cumplimiento PCI 4.0.1?

El Payment Card Industry Data Security Standard (PCI DSS) es un estándar global que obliga a las empresas a asegurar los datos de pago. DMARC es ahora un elemento imprescindible. Todos los emails enviados desde tu dominio están autenticados por SPF y DKIM; los usos no autorizados se detectan por DMARC, garantizando la protección de los datos de tarjetas según PCI DSS 4.0.1 y reduciendo los riesgos de phishing.

PCI DSS 4.0.1 exige un enfoque proactivo y basado en el riesgo en ciberseguridad — plenamente alineado con DMARC. Gracias al “reject” de emails no autenticados previenes riesgos directamente, mientras el reporting aporta máxima transparencia. DMARC es por tanto un pilar del cumplimiento y aumenta la resiliencia frente a nuevas amenazas.

Quien se prepara para la conformidad PCI DSS 4.0.1 debe empezar por un análisis de brechas, priorizar la automatización del certificate management — por ejemplo, con Red Sift Certificates — y validar su estrategia de cumplimiento con expertos calificados (QSA).

¿Cómo ayuda DMARC al cumplimiento GDPR?

El Reglamento General de Protección de Datos (GDPR) está en vigor desde mayo de 2018 y requiere acuerdos de procesamiento de datos (DPA) con cada proveedor cloud que gestione datos europeos para ti. DMARC ayuda a identificar si un proveedor cloud envía emails en nombre de tu empresa en el campo “De”. Sin embargo, una política DMARC “reject” no es un mandato explícito del GDPR.

¿Es necesario DMARC para las grandes empresas?

Sí. DMARC es esencial para las grandes empresas para evitar el spoofing masivo del dominio. Para multinacionales en Reino Unido, Europa o EE.UU., DMARC es imprescindible — para la defensa contra phishing y BEC, el valor de la marca, el cumplimiento y la entrega confiable en Microsoft 365 y Google Workspace.

La realidad empresarial

En entornos complejos de grandes compañías, rara vez existe una sola fuente de envío: gestionas marcas, filiales, regiones, plataformas de marketing, CRM, ticketing... Las adquisiciones aportan antiguos dominios. Sin un mapeo completo y control gradual, el despliegue DMARC se bloquea y los emails legítimos pueden perder la alineación.

¿Cómo se implementa bien DMARC?

- Identifica todas las fuentes de envío — tanto en dominios principales como secundarios. Separa la comunicación crítica del marketing y las campañas locales.

- Establece p=none, analiza los reportes agregados y resuelve los problemas de alineación SPF/DKIM. La delegación de subdominios ayuda a la gestión del riesgo.

- Pasa a p=quarantine primero en los canales menos sensibles, luego extiende la política a los canales estratégicos cuando la alineación sea estable.

- Pasa a p=reject cuando el índice de errores sea bajo y las causas estén identificadas. Sigue monitoreando las fuentes inesperadas.

- Gestiona y controla con rotación de claves, trazabilidad de cambios y reportes para la dirección — en línea con las guías de Reino Unido, UE y EE.UU.

¿Cómo ayuda una plataforma moderna?

Una plataforma DMARC enterprise como Red Sift OnDMARC acelera el proceso: detección automática de remitentes, recomendaciones operativas, detección de anomalías, control de accesos para equipos internacionales. Prioriza tareas, transforma los datos XML en análisis comprensibles y gestiona políticas multidominio a gran escala. Para 2026, las mejores plataformas permitirán la aplicación de p=reject en seis-ocho semanas — en lugar de seis meses. Resultado: implementación rápida, menos puntos ciegos y gobernanza uniforme en todas las unidades de negocio.

¿DMARC es necesario también para las pymes?

Sí. Las pymes son un objetivo frecuente de suplantaciones y fraudes en facturas. Con DMARC evitas el phishing que parece enviado desde tu nombre, refuerzas la confianza de los clientes, reduces el riesgo cibernético y cumples con los nuevos requisitos de Google, Yahoo y Microsoft para bulk sender.

La realidad de las pymes

Usas algunas herramientas y rara vez tienes un equipo IT security dedicado. Obstáculos típicos: miedo a interrupciones del correo, poco tiempo, reportes XML incomprensibles. Necesitas una ruta guiada, instrucciones claras paso a paso y alertas dirigidas.

Implementación fácil y segura

- Configura SPF, DKIM y DMARC para el dominio principal y todas las herramientas de envío; comienza con p=none.

- Monitorea durante algunas semanas y ajusta la alineación para newsletters, facturas y CRM.

- Pasa a p=quarantine en cuanto el índice de error sea bajo. Revisa los bounce y problemas de alineación.

- Activa p=reject cuando los resultados sean estables y tengas el control de la situación.

- Sigue monitoreando — con alertas dirigidas, revisiones trimestrales y rotación de claves DKIM.

Colaboración con Red Sift

Una plataforma DMARC guiada como Red Sift OnDMARC detecta automáticamente los remitentes, aconseja cambios en SPF/DKIM y sugiere el mejor momento para cambiar la política. El panel resalta nuevas fuentes o problemas de alineación, permitiéndote intervenir de inmediato — sin ser experto.

Preguntas frecuentes: Guía sobre la seguridad del correo electrónico

Todas las medidas de seguridad para el correo electrónico (excepto DMARC) resultan ineficaces si un correo malicioso parece provenir de un dominio legítimo. El motivo es un defecto en el Simple Mail Transfer Protocol (SMTP). En octubre de 2008, Network Working Group lo clasificó oficialmente como "fundamentalmente inseguro" y señaló que cualquiera puede suplantar un dominio y enviar correos fraudulentos en nombre del propietario del dominio.

Cualquier persona con conocimientos básicos de programación puede, con una búsqueda rápida en Google, adquirir lo necesario para suplantar la identidad de correo electrónico de otro. El resultado es un correo que parece legítimo y no presenta señales típicas de phishing. Con 3.400 millones de correos de phishing diarios, los sistemas de correo siguen siendo el principal objetivo de los ciberdelincuentes.

SPF (Sender Policy Framework) verifica si un correo electrónico fue enviado desde una dirección IP autorizada por el registro SPF del dominio remitente. Esto se realiza a través de un registro DNS TXT que enumera los servidores de correo autorizados.

DKIM (DomainKeys Identified Mail) utiliza una firma criptográfica, validada con una clave pública en el DNS, para confirmar que el contenido del correo no ha sido modificado y proviene de un dominio autorizado. Ambas son esenciales para la seguridad del correo electrónico, pero no impiden la suplantación exacta del dominio.

Aunque estos protocolos muestran al destinatario quién envió el correo, no proporcionan instrucciones sobre cómo se debe actuar. Los principales proveedores de correo requerirán a partir de 2026 SPF y DKIM para el envío de comunicaciones masivas.

DMARC significa Domain-based Message Authentication, Reporting and Conformance. Es un protocolo de seguridad de correo saliente que permite a los propietarios de dominios informar a los buzones de destino que rechacen correos falsificados. DMARC combina los resultados de SPF y DKIM para determinar si tu correo es legítimo y está autorizado.

La política DMARC (definida por el tag “p=” en el registro DNS) indica a los servidores de destino qué hacer con estos correos electrónicos. DMARC previene imitaciones exactas del dominio al instruir a los servidores receptores para que no admitan correos no autenticados. Desde 2026, DMARC se ha convertido en el estándar para las organizaciones que envían comunicaciones masivas.

La especificación SPF limita las búsquedas DNS a 10. Si tu registro SPF supera este umbral, la verificación SPF falla. Los mecanismos contados son: a, ptr, mx, include, redirect y exists. En la práctica, 10 búsquedas suelen no ser suficientes: muchas empresas usan varias herramientas de envío de correo.

G Suite por sí solo ocupa 4 búsquedas DNS, y pueden sumarse otras 7, por ejemplo, con actividades de marketing en HubSpot, con lo que el límite se supera. Con más de 10 búsquedas SPF, la validación del correo causa errores aleatorios. En 2026, las empresas optan por una gestión SPF dinámica en lugar de tratar de mantener manualmente las configuraciones “aplanadas”.

Mail Transfer Agent Strict Transport Security (MTA-STS) es un estándar que garantiza el cifrado de los correos enviados entre dos servidores de correo. Establece que los correos se deben enviar solo a través de una conexión cifrada con Transport Layer Security (TLS), previniendo así las interceptaciones por parte de ciberdelincuentes. El protocolo SMTP, por sí solo, no es seguro y es susceptible a ataques “man-in-the-middle”, que permiten interceptar y modificar la comunicación.

Además, el cifrado en SMTP es opcional; esto significa que los correos pueden transmitirse en claro. Sin MTA-STS, un atacante puede interceptar la comunicación y forzar la transmisión sin cifrar del mensaje. En 2026, MTA-STS representa una medida estándar de seguridad para las organizaciones que manejan comunicaciones sensibles.

Implementar DMARC te permitirá bloquear intentos de phishing que aparentan provenir de tu dominio, aumentar la confianza de los clientes, reducir el riesgo cibernético y cumplir los requisitos de envíos masivos de Google, Yahoo y Microsoft.

DMARC también contribuye al cumplimiento de PCI DSS 4.0 y aumenta la resiliencia organizativa en relación con la evolución de las amenazas informáticas. Con una política configurada en p=reject (aplicación), DMARC bloquea fraudes a proveedores, el robo de cuentas y la suplantación de correos, impidiendo que terceros usen tu dominio para phishing o Business Email Compromise (BEC). Según el Data Breach Investigations Report de Verizon 2025, más del 17–22% de todos los incidentes de ingeniería social corresponden a ataques BEC.

Red Sift OnDMARC acelera la adopción de DMARC gracias a la búsqueda automatizada de remitentes, sugerencias prácticas, detección de anomalías y acceso basado en roles para equipos globales. En 2026, las plataformas líderes permiten que las empresas alcancen la plena aplicación p=reject en 6–8 semanas en lugar de los seis meses tradicionales.

Una de las ventajas más citadas de OnDMARC es el tiempo medio de 6–8 semanas hasta lograr la plena enforcement. La robusta automatización de la plataforma analiza constantemente todos los eventos en tu dominio y proporciona recomendaciones y sugerencias sobre las acciones necesarias. Ya 24 horas después de agregar tu registro DMARC personalizado en DNS, OnDMARC empieza a analizar los informes DMARC y a presentarlos en paneles claros.

Los mayores proveedores de correo como Microsoft, Google y Yahoo exigen desde 2024–2025 DMARC para quienes realicen envíos masivos (es decir, organizaciones que superan los 5.000 correos diarios), y estos requisitos ya son estándar en 2026.

Además de las exigencias de los proveedores de correo, sectores y normativas regulatorias enteras adoptan cada vez más DMARC. Las agencias federales de EE. UU. deben usar DMARC, al igual que los proveedores de servicios de pago regulados por DORA. Además, implementar DMARC refuerza el cumplimiento de normativas como PCI DSS 4.0, GDPR y NIS2. Para los equipos de ciberseguridad, seguridad del correo y TI, es esencial alinear la protección del correo electrónico organizacional con las mejores prácticas y requisitos internacionales.