Der beste Leitfaden zur E-Mail-Sicherheit für Cybersicherheitsverantwortliche

- DMARC

- Was ist DMARC?

- Wie funktioniert DMARC?

- Was ist eine DMARC-Policy?

- Warum reicht eine DMARC-Policy vom Typ „Reporting“ nicht aus?

- Was ist der Unterschied zwischen DMARC und SPF?

- Was ist der Unterschied zwischen DMARC und DKIM?

- SPF vs. DKIM vs. DMARC: Unterschiede und Zusammenspiel

- Welche geschäftlichen Vorteile bietet DMARC?

- Wie unterstützt DMARC die Einhaltung gesetzlicher Vorschriften?

- Ist DMARC für Großunternehmen notwendig?

- Die Unternehmensrealität

- Wie sieht eine gute DMARC-Umsetzung aus?

- Wie hilft eine moderne Plattform?

- Ist DMARC auch für KMU notwendig?

- Die KMU-Realität

- Einfache und sichere Umsetzung

- Kooperation mit Red Sift

- DMARC

- Was ist DMARC?

- Wie funktioniert DMARC?

- Was ist eine DMARC-Policy?

- Warum reicht eine DMARC-Policy vom Typ „Reporting“ nicht aus?

- Was ist der Unterschied zwischen DMARC und SPF?

- Was ist der Unterschied zwischen DMARC und DKIM?

- SPF vs. DKIM vs. DMARC: Unterschiede und Zusammenspiel

- Welche geschäftlichen Vorteile bietet DMARC?

- Wie unterstützt DMARC die Einhaltung gesetzlicher Vorschriften?

- Ist DMARC für Großunternehmen notwendig?

- Die Unternehmensrealität

- Wie sieht eine gute DMARC-Umsetzung aus?

- Wie hilft eine moderne Plattform?

- Ist DMARC auch für KMU notwendig?

- Die KMU-Realität

- Einfache und sichere Umsetzung

- Kooperation mit Red Sift

DMARC

Was ist DMARC?

DMARC steht für Domain-based Message Authentication, Reporting and Conformance. Es handelt sich um ein ausgehendes E-Mail-Sicherheitsprotokoll, das Domaininhaber:innen ermöglicht, die Kontrolle über ihre E-Mail-Identität zurückzuerlangen, indem sie Postfächern anweisen, gefälschte E-Mails abzulehnen. DMARC arbeitet zusammen mit SPF und DKIM, um sicherzustellen, dass eine E-Mail von einer autorisierten Quelle stammt und dass die sichtbare „Von“-Adresse dem authentifizierten Domainnamen entspricht.

DMARC blockiert die exakte Domänen-Spoofing, indem es den empfangenden Servern signalisiert, keine E-Mails zu akzeptieren, die nicht als von Ihnen authentifiziert sind. So können Angreifer Ihre Domain nicht mehr für Phishing-E-Mails oder Business Email Compromise (BEC)-Angriffe nutzen. Ab 2026 ist DMARC zum Standard für Organisationen geworden, die Massen-E-Mails versenden.

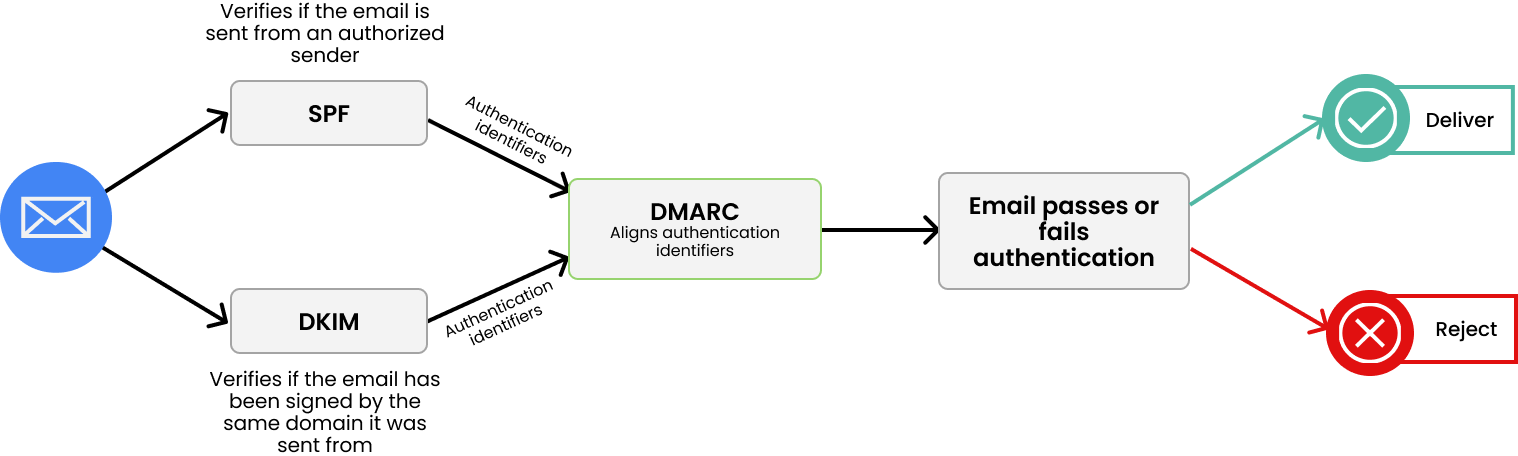

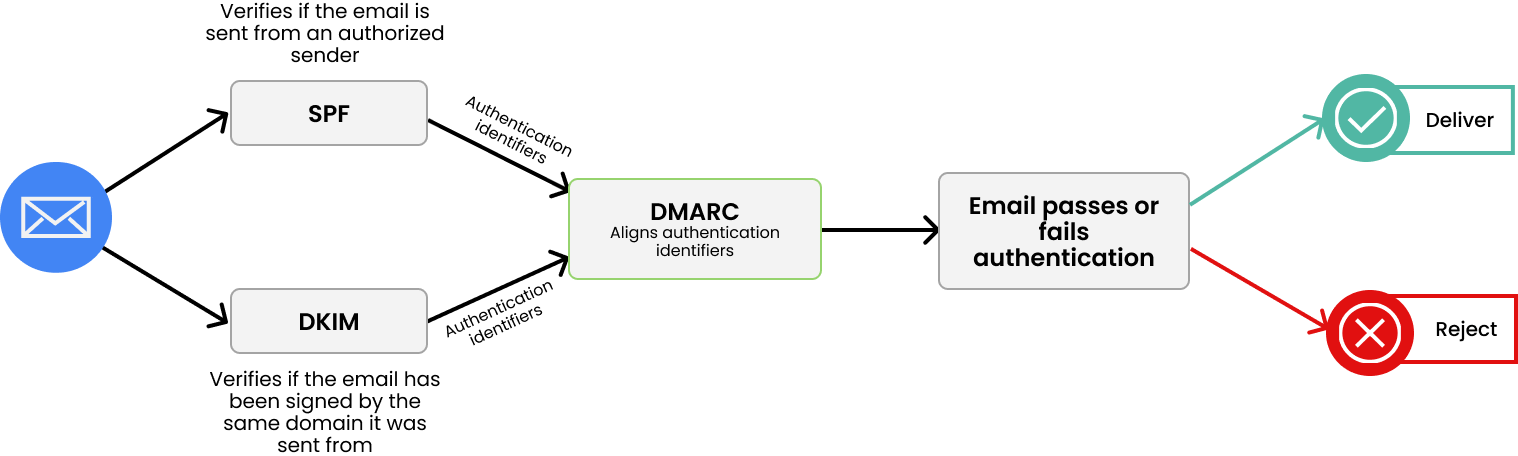

Wie funktioniert DMARC?

DMARC baut auf den bestehenden Sicherheitsprotokollen SPF und DKIM auf. Ihr SPF-Eintrag ist eine Whitelist von IP-Adressen, die im Namen ihrer Domain E-Mails versenden dürfen. DKIM funktioniert wie eine digitale Signatur, die es dem Empfänger ermöglicht zu überprüfen, ob die E-Mail tatsächlich von Ihnen stammt. Bei der ersten Einrichtung von DMARC verbringen Sie Zeit damit, die autorisierten Versender (und die nicht autorisierten) für Ihre Domain festzulegen.

SPF und DKIM sind elementar für Ihre E-Mail-Sicherheitskonfiguration, aber keine der beiden Lösungen verhindert exaktes Spoofing. Während diese Protokolle dem Empfänger Informationen über den Versender geben, machen sie keine Angaben darüber, wie im Zweifel zu verfahren ist – also was der Server mit der E-Mail tun soll.

DMARC kombiniert die Ergebnisse von SPF und DKIM, um festzustellen, ob Ihre E-Mail authentisch und erlaubt ist. Die von Ihnen festgelegte DMARC-Policy gibt anschließend den empfangenden Servern eine konkrete Handlungsanweisung.

Was ist eine DMARC-Policy?

Eine DMARC-Policy ist die Gesamtheit der Regeln, die Sie über Ihren DMARC-DNS-Eintrag – festgelegt durch den Tag „p=“ – veröffentlichen. Sie weisen damit empfangende Mailserver an, wie sie E-Mails behandeln sollen, die die DMARC-Authentifizierung nicht bestehen.

Welche drei DMARC-Policies gibt es?

Ihre DMARC-Policy ist die Handlungsanweisung, die Sie empfangenden Servern für den Umgang mit E-Mails aus Ihrer Domain geben. Es gibt drei wählbare Policies:

- p=none: Diese Policy weist den empfangenden Server an, alle E-Mails aus Ihrer Domain zu akzeptieren – unabhängig davon, ob sie die Authentifizierung bestehen oder nicht.

- p=quarantine: Diese Policy weist den Server an, alle E-Mails, die die Authentifizierung aus Ihrer Domain nicht bestehen, in den Spam-Ordner zu verschieben.

- p=reject: Diese Policy weist den Server an, E-Mails aus Ihrer Domain, die die Authentifizierung nicht bestehen, abzulehnen.

Warum reicht eine DMARC-Policy vom Typ „Reporting“ nicht aus?

Die Einführung von DMARC erfolgt schrittweise. Mit „p=none“ können Sie den Mailverkehr überwachen, ohne legitime Kommunikation zu stören. Wichtig zu wissen: „p=none“ liefert zwar wertvolle Überwachungsdaten, verhindert aber nicht die Zustellung bösartiger E-Mails. Bleiben Sie also bei „p=none“, bleibt Ihre Domain weiter missbrauchsanfällig. Da die führenden Mailanbieter mittlerweile Authentifizierungspflichten vorschreiben, hat sich ab 2026 „p=reject“ als Sicherheitsstandard etabliert – nicht mehr als optionale Empfehlung.

In dieser Phase analysieren Sie DMARC-Reports, um Ihre SPF- und DKIM-Einträge auf allen autorisierten Senderquellen korrekt zu konfigurieren. Sobald Ihre E-Mail-Authentifizierung sicher aufgestellt ist, können Sie auf Durchsetzungs-Policies wie „p=quarantine“ (fehlgeleitete E-Mails landen im Spam) und letztlich auf „p=reject“ (volle Blockade) umstellen.

Das Erreichen von „p=reject“ ist das ultimative Ziel für den Schutz Ihrer Domain, denn so werden nicht autorisierte E-Mails aktiv gestoppt. Der Übergang muss jedoch sorgfältig erfolgen, damit alle berechtigten Quellen korrekt authentifiziert sind – das minimiert das Risiko, legitime Nachrichten zu blockieren – und beginnt idealerweise mit einer Zwischenstufe („p=quarantine“).

Für eine vollständige E-Mail-Absicherung sorgt „p=reject“ für konsequenten Schutz vor der wachsenden Bedrohungslage. Der Start mit „p=none“ bietet eine solide Basis, und mit einem strukturierten Implementierungsplan wie bei Red Sift können Sie die E-Mail-Sicherheit Ihres Unternehmens effektiv stärken.

Was ist der Unterschied zwischen DMARC und SPF?

SPF (Sender Policy Framework) ist ein E-Mail-Authentifizierungsprotokoll, das die sendenden IP-Adressen anhand der SPF-Policy der Domain prüft. DMARC (Domain-based Message Authentication, Reporting, and Conformance) nutzt SPF und/oder DKIM für Domain-Alignment, um Ablehnung oder Quarantäne durchzusetzen und bietet Monitoring-Reports gegen Spoofing und Phishing.

Was ist der Unterschied zwischen DMARC und DKIM?

DKIM (DomainKeys Identified Mail) versieht ausgehende Nachrichten mit einer digitalen Signatur, die mithilfe eines öffentlichen DNS-Schlüssels verifiziert wird, um die Integrität und Autorisierung der Domain zu bestätigen. DMARC (Domain-based Message Authentication, Reporting, and Conformance) kombiniert die Ergebnisse von DKIM und SPF, um Domain-Alignment zu erzwingen, nicht authentifizierte E-Mails zu blockieren oder zu isolieren und Reporting zu ermöglichen.

SPF vs. DKIM vs. DMARC: Unterschiede und Zusammenspiel

SPF, DKIM und DMARC arbeiten zusammen, um Domain-E-Mails abzusichern: SPF prüft autorisierte Versand-IP-Adressen, DKIM sichert die Nachrichtenintegrität durch kryptografische Signaturen, und DMARC erzwingt das Alignment zwischen Authentifizierungsergebnissen und sichtbarer „Von“-Domain sowie Policy-Kontrolle und Reporting.

Welche geschäftlichen Vorteile bietet DMARC?

Neben einer verbesserten E-Mail-Sicherheitslage hilft DMARC Unternehmen auch in anderen Bereichen. Hier die wichtigsten Vorteile der Einführung:

Erhalten Sie vollständige Transparenz

DMARC generiert Berichte, die fast alle, wenn nicht sogar alle aus Ihrer Organisation verschickten E-Mails auflisten. Das unterscheidet sich von klassischen Cybersicherheitslösungen, die nur eingehende Phishing-Versuche erkennen. Ohne DMARC wissen Unternehmen kaum, wie viele oder welche Art von Angriffen tatsächlich gegen sie erfolgen.

Schützen Sie Ihren Ruf und stoppen Sie Markenmissbrauch

Phishing-Angriffe mit exakter Domain-Spoofing können erheblichen Reputationsschaden anrichten. Der entstandene Ärger und schlechte Presse schlagen sich oft auf das Opfer-Unternehmen nieder.

Sichern Sie Ihre Finanzen

Das Bezahlen von gefälschten Rechnungen oder Überweisungen aufgrund von E-Mails, die angeblich von der Geschäftsleitung stammen, ist weit verbreitet.

Zeigen Sie Ihr Markenlogo direkt in E-Mails an

BIMI (Brand Indicators for Message Identification) ist ein Standard, der Ihr Logo als Avatar-Feld in gesendeten, DMARC-authentifizierten E-Mails über Verified Mark Certificates anzeigt. BIMI stärkt die Markenbekanntheit; Studien zeigen einen positiven Einfluss auf Vertrauen, Engagement und Kaufentscheidungen von Konsument:innen. Mit DMARC-Konformität sind Sie für diesen Markenwert-Bonus qualifiziert.

Optimieren Sie Ihre E-Mail-Zustellbarkeit

Wenn eine DMARC-Policy mit p=reject richtig konfiguriert ist, signalisieren Sie den Internetanbietern, dass Sie aktive Authentifizierungsmaßnahmen und Domain-Absicherung anwenden. Das baut Vertrauen auf und reduziert das Risiko, dass legitime E-Mails fälschlich als Spam oder Phishing deklariert werden.

Stärken Sie das Vertrauen

Organisationen ohne Anti-Spoofing-Maßnahmen gelten als weniger vertrauenswürdig. Kund:innen zweifeln womöglich an der Authentizität empfangener E-Mails und meiden digitale Kommunikation, was Ihre Kund:innenbeziehung schwächt. Mit DMARC schaffen Sie einen starken Identitätsschutz für Ihr Unternehmen.

Erkennen und eliminieren Sie Shadow IT

Mit Shadow IT sind Systeme oder Technologien gemeint, die Mitarbeitende ohne offizielle Genehmigung erstellen oder betreiben – oft schwer erkennbar und zu entfernen. DMARC ermöglicht Sichtbarkeit und Kontrolle, sodass Sie unbefugte E-Mail-Quellen aufdecken und unterbinden können. Durch DMARC können Sie sämtliche genutzte E-Mail-Services Ihrer Domain erfassen, egal ob offiziell oder nicht.

Wie unterstützt DMARC die Einhaltung gesetzlicher Vorschriften?

DMARC hilft Unternehmen, die Empfehlungen internationaler Regierungsinstitutionen wie NIST, NCSC und der Europäischen Kommission zur E-Mail-Sicherheit einzuhalten.

Wie sorgt DMARC für NIS2-Konformität?

Die überarbeitete EU-Richtlinie zur Sicherheit von Netz- und Informationssystemen (NIS2-Richtlinie) erhöht den regulatorischen Druck auf Unternehmen, Phishing effektiv zu bekämpfen – insbesondere durch eine DMARC-Policy vom Typ „reject“.

Die NIS2-Richtlinie ist eine EU-weite Vorschrift, die ein hohes Cybersicherheitsniveau verlangt. Für sogenannte 'Bedeutende und kritische Einrichtungen' ist die Einhaltung zwingend vorgeschrieben.

Auch wenn im Wortlaut der NIS2 keine explizite DMARC-Policy „reject“ genannt ist, decken sich viele Anforderungen mit den Zielen von DMARC. Ohne „reject“-Policy könnten Sie mindestens fünf NIS2-Grundsätze nicht vollständig erfüllen.

- Security by Design und by Default: NIS2 verpflichtet „öffentliche Anbieter elektronischer Netzwerke oder Dienste“, Sicherheit von Anfang an und als Standard umzusetzen. DMARC mit „reject“-Policy ist ein globaler Baustein dieser Präventionsstrategie gegen Domain-Spoofing.

- Risikomanagement-Maßnahmen: Die Richtlinie verlangt angemessene, verhältnismäßige technische und organisatorische Maßnahmen zur Risikosteuerung in Netzwerken und Informationssystemen. Eine „reject“-Policy hilft beim aktiven Schutz gegen Phishing und Spoofing – und damit direkt bei der Erfüllung dieser Anforderung.

- Lieferkettensicherheit: NIS2 fordert, dass Organisationen auch ihre Lieferkette schützen. Eine DMARC-„reject“-Policy stellt sicher, dass nur genehmigte Drittanbieter im Namen Ihrer Firma E-Mails versenden können und schützt Ihre Marken-Identität.

- Vorfallberichterstattung: Organisationen müssen Vorfälle melden, die die Geschäftskontinuität beeinflussen. DMARC-Reports sind zwar kein offizielles Incident-Reporting, ermöglichen aber das Erkennen und Reagieren auf E-Mail-Spoofing-Vorfälle.

- Resilienz: Unternehmen müssen die Ausfallsicherheit ihrer Systeme sichern. Eine Policy „reject“ trägt entscheidend dazu bei, das E-Mail-System, ein geschäftskritischer Bereich, gegen unbefugte Nachrichten zu schützen.

Wie erfüllt DMARC die Anforderungen für Massenversender von Microsoft, Google und Yahoo?

Seit Februar 2024 haben Microsoft, Google und Yahoo neue Anforderungen für Massenversender eingeführt. Damit beginnt eine neue Ära der E-Mail-Konformität, bei der DMARC eine zentrale Rolle spielt. Für Absender von mehr als 5.000 E-Mails pro Tag sind nun spezifische Authentifizierungsmaßnahmen notwendig, um Zustellung an Adressen bei gmail.com oder yahoo.com zu gewährleisten.

Die Anforderungen gelten seit 1. Februar 2024 und umfassen unter anderem:

- SPF und DKIM für jede absendende Domain konfigurieren

- Versand mit einer im SPF oder DKIM abgeglichenen „Von“-Domain

- Veröffentlichung einer mindestens „p=none“-DMARC-Policy für jede absendende Domain

- Sicherstellen, dass Versand-Domains oder -IPs FcrDNS eingerichtet haben

- TLS-Verschlüsselung für den Mailtransport nutzen

- Aktivierung der 1-Klick-Abmeldung für Werbe-E-Mails

- Spamrate unter 0,10 % laut Google Postmaster Tools halten

Wie unterstützt DMARC die Einhaltung von DORA?

Der Digital Operational Resilience Act (DORA) ist ein EU-Regulierungsrahmen zur digitalen Resilienz im Finanzsektor. Er schreibt strenge, harmonisierte Standards für operationelle Resilienz vor – etwa zum ICT-Risikomanagement, Incident Reporting oder Resilienz-Testing.

Auch Nicht-Finanzunternehmen, die kritische Dienstleistungen erbringen, können von DORA betroffen sein. In diesen Fällen verlangen Finanzinstitute von Dienstleistern vermutlich strikte Kontrollen wie eine DMARC-Policy „reject“.

DORA macht keine technischen Vorgaben, definiert aber drei konkrete Bereiche, in denen eine „reject“-Policy entscheidend unterstützt:

- ICI-Risikomanagement: DORA fordert ein effektives Risikomanagement für ICT. Mit einer DMARC-Policy „reject“ verhindern Sie gezielt Phishing, Spoofing und E-Mail-Bedrohungen – und sichern das gesamte ICT-Ökosystem DORA-konform ab.

- Drittrisiken: DORA fordert von Finanzunternehmen eine Reduzierung der Risiken bei Dienstleistern, insbesondere Kommunikationsprovider. Eine Policy „reject“ senkt dieses Risiko und stärkt die Sicherheit ihrer Kunden.

- Operationelle Resilienz: Ein Schwerpunkt von DORA ist die operationelle Widerstandsfähigkeit. Mit einer „reject“-Policy schützen Sie die Authentizität Ihrer E-Mail-Kommunikation und begrenzen den Schaden durch E-Mail-Angriffe und -Vorfälle.

Wie unterstützt DMARC die PCI 4.0.1-Konformität?

Der Payment Card Industry Data Security Standard (PCI DSS) ist ein globaler Standard, mit dem Unternehmen sichere Bedingungen beim Handling von Zahlungsdaten einrichten müssen. DMARC ist dabei ein unverzichtbarer Baustein geworden. Alle über Ihre Domain gesendeten E-Mails werden durch SPF und DKIM authentifiziert, nicht autorisierte Nutzungen werden mit DMARC sichtbar, und so orientiert sich DMARC an PCI DSS 4.0.1 für den Schutz der Kartendaten und die Minimierung von Phishing-Risiken.

PCI DSS 4.0.1 verlangt einen risikobasierten, proaktiven Cybersicherheitsansatz – dem DMARC in vollem Maße gerecht wird. Durch „reject“ für nicht authentifizierte E-Mails beugen Sie Risiken direkt vor, und das Reporting stellt hohe Transparenz sicher. DMARC ist somit ein wichtiger Compliance-Baustein und stärkt die Resilienz Ihrer Organisation gegen neue Bedrohungsszenarien.

Organisationen, die sich auf die PCI DSS 4.0.1-Konformität vorbereiten, sollten mit einer Bestandsaufnahme (Gap-Analyse) starten, die Automatisierung des Zertifikatsmanagements – etwa mit Red Sift Certificates – priorisieren und letztlich die Compliance-Strategie von qualifizierten Fachleuten (QSA) absegnen lassen.

Wie hilft DMARC bei der Einhaltung der DSGVO?

Die Datenschutz-Grundverordnung (DSGVO) gilt seit Mai 2018 und verlangt Datenverarbeitungsvereinbarungen (DPA) mit jedem Cloud-Anbieter, der europäische Daten in Ihrem Namen verarbeitet. DMARC hilft zu erkennen, ob ein Cloud-Anbieter E-Mails im Namen Ihrer Firma im „Von“-Feld verschickt. Eine „reject“-DMARC-Policy ist jedoch keine explizite DSGVO-Vorgabe.

Ist DMARC für Großunternehmen notwendig?

Ja. DMARC ist für Großunternehmen essenziell, um Domain-Spoofing im großen Maßstab zu verhindern. Für weltweit tätige Konzerne im Vereinigten Königreich, in Europa oder den USA ist DMARC unerlässlich – für den Schutz vor Phishing und BEC, den Markenwert, Compliance und eine zuverlässige Zustellung in Microsoft 365 sowie Google Workspace.

Die Unternehmensrealität

In komplexen Unternehmensumgebungen gibt es fast nie nur eine Absenderquelle: Sie verwalten Marken, Tochtergesellschaften, Regionen, Marketingplattformen, CRM, Ticketing... Durch Übernahmen kommen alte Domains hinzu. Ohne lückenlose Bestandsaufnahme und schrittweise Kontrolle stagniert die DMARC-Einführung und legitime E-Mails können ihr Alignment verlieren.

Wie sieht eine gute DMARC-Umsetzung aus?

- Identifizieren Sie alle Absender – auf den Haupt- wie auf Nebendomains. Trennen Sie kritische Kommunikation von Marketing- oder lokalen Kampagnen.

- Stabilisieren Sie mit p=none, analysieren Sie aggregierte Reports und beheben Sie SPF-/DKIM-Alignment-Probleme. Subdomain-Delegation hilft beim Risikomanagement.

- Wechseln Sie zu p=quarantine zunächst für weniger sensible Kanäle, und öffnen Sie diesen Schritt für strategische Kanäle, sobald das Alignment stabil ist.

- Wechseln Sie zu p=reject, wenn Fehlerraten niedrig und die Ursachen bekannt sind. Überwachen Sie weiterhin unerwartete Quellen.

- Betreiben und auditieren Sie mit Schlüsselrotation, Change-Tracking und Berichtswesen für das Management – konform zu UK-, EU- und US-Richtlinien.

Wie hilft eine moderne Plattform?

Eine DMARC-Plattform auf Enterprise-Niveau wie Red Sift OnDMARC beschleunigt diesen Prozess: automatische Erkennung von Absendern, Handlungsempfehlungen, Anomalie-Erkennung, rollenbasierte Zugriffskontrolle für internationale Teams. Sie priorisiert Aufgaben, wandelt XML-Daten in verständliche Analysen um und managt Multi-Domain-Policies im großen Stil. Bis 2026 werden Top-Plattformen die Durchsetzung von p=reject innerhalb von sechs bis acht Wochen ermöglichen – statt früher sechs Monate. Das Ergebnis: schnellere Umsetzung, weniger Blind Spots, einheitliche Governance in allen Unternehmensbereichen.

Ist DMARC auch für KMU notwendig?

Ja. KMU sind oft Ziel von Spoofing- und Rechnungsbetrug. Mit DMARC verhindern Sie Phishing, das scheinbar aus Ihrem Namen stammt, stärken das Vertrauen Ihrer Kund:innen, reduzieren Cyberrisiken und erfüllen die neuen Anforderungen von Google, Yahoo und Microsoft für Massenversender.

Die KMU-Realität

Sie nutzen einige Tools, meist ohne dediziertes IT-Security-Team. Typische Hürden: Angst vor E-Mail-Ausfällen, wenig Zeit, unverständliche XML-Berichte. Was Sie brauchen: einen geführten Prozess, klare Einzel-Schritte und gezielte Warnungen.

Einfache und sichere Umsetzung

- Konfigurieren Sie SPF, DKIM und DMARC für Ihre Hauptdomain und alle Versand-Tools; starten Sie mit p=none.

- Überwachen Sie einige Wochen und passen Sie Alignment für Newsletter, Rechnungen und CRM-Nachrichten an.

- Wechseln Sie zu p=quarantine, sobald die Fehlerrate niedrig ist. Überwachen Sie Bounces und Alignment-Probleme.

- Stellen Sie auf p=reject um, sobald die Ergebnisse stabil sind und Sie alles im Griff haben.

- Weiterhin überwachen – mit gezielten Benachrichtigungen, vierteljährlichen Checks und DKIM-Schlüsselrotation.

Kooperation mit Red Sift

Eine geführte DMARC-Plattform wie Red Sift OnDMARC erkennt Absender automatisch für Sie, empfiehlt konkrete Änderungen an SPF/DKIM und schlägt den richtigen Zeitpunkt für einen Policy-Wechsel vor. Dashboards heben neue Quellen oder fehlgeschlagenes Alignment hervor, sodass Sie schnell – ohne Expertenwissen – reagieren können.

Häufig gestellte Fragen: Leitfaden zur E-Mail-Sicherheit

Alle Maßnahmen zur E-Mail-Sicherheit (außer DMARC) sind wirkungslos, wenn eine bösartige E-Mail scheinbar von einer legitimen Domain stammt. Grund dafür ist ein Fehler im Simple Mail Transfer Protocol (SMTP). Im Oktober 2008 hat die Network Working Group dieses offiziell als 'grundsätzlich unsicher' eingestuft und festgestellt, dass jeder eine Domain imitieren und betrügerische E-Mails im Namen des Domaininhabers versenden kann.

Jeder mit sehr grundlegenden Programmierkenntnissen kann sich das nötige Wissen zur Imitation der E-Mail-Identität einer anderen Person durch eine schnelle Google-Suche aneignen. Das Ergebnis ist eine E-Mail, die legitim aussieht und keine typischen Phishing-Anzeichen aufweist. Bei 3,4 Milliarden Phishing-E-Mails täglich bleiben E-Mail-Systeme das Hauptziel von Cyberkriminellen.

SPF (Sender Policy Framework) prüft, ob eine E-Mail von einer durch den SPF-Eintrag der Absenderdomain autorisierten IP-Adresse versendet wurde. Dies geschieht über einen DNS-TXT-Eintrag mit der Liste der autorisierten Mailserver.

DKIM (DomainKeys Identified Mail) nutzt eine kryptografische Signatur, die über einen öffentlichen Schlüssel im DNS validiert wird, um zu bestätigen, dass der Inhalt der E-Mail nicht verändert wurde und von einer autorisierten Domain stammt. Beide sind essenziell für die E-Mail-Sicherheit, verhindern aber keine exakte Imitation.

Obwohl diese Protokolle dem Empfänger zeigen, von wem die E-Mail stammt, erhält der Empfänger keine Anweisung, wie er darauf reagieren soll. Große Postfachanbieter verlangen ab 2026 SPF und DKIM für den Versand von Massennachrichten.

DMARC steht für Domain-based Message Authentication, Reporting und Conformance. Es ist ein Protokoll für ausgehende E-Mail-Sicherheit, mit dem Domaininhaber empfangenden Postfächern mitteilen können, dass gefälschte E-Mails abgelehnt werden sollen. DMARC kombiniert die Ergebnisse von SPF und DKIM, um festzustellen, ob Ihre E-Mail legitim und autorisiert ist.

Die DMARC-Richtlinie (definiert durch den "p="-Tag im DNS-Eintrag) gibt daraufhin den empfangenden Servern vor, wie mit solchen E-Mails zu verfahren ist. DMARC verhindert exakte Domain-Imitation, indem es empfangenden Servern anweist, keine E-Mails zu akzeptieren, die nicht authentifiziert sind. 2026 ist DMARC für Organisationen, die Massen-E-Mails versenden, zum Standard geworden.

Die SPF-Spezifikation begrenzt DNS-Lookups auf 10. Überschreitet Ihr SPF-Eintrag diesen Wert, schlägt die SPF-Prüfung fehl. Zu den gezählten Mechanismen gehören: a, ptr, mx, include, redirect und exists. In der Praxis reichen 10 Lookups meist nicht aus, da viele Unternehmen mehrere E-Mail-Versandtools nutzen.

G Suite allein belegt 4 DNS-Lookups, dazu kommen beispielsweise 7 Lookups für Marketing mit HubSpot – und schon ist das Limit überschritten. Sobald Sie mehr als 10 SPF-Lookups haben, kommt es zu zufälligen Fehlern bei der E-Mail-Validierung. Daher setzen Unternehmen im Jahr 2026 auf dynamisches SPF-Management, anstatt zu versuchen, abgeflachte Einträge manuell zu pflegen.

Mail Transfer Agent Strict Transport Security (MTA-STS) ist ein Standard, der die Verschlüsselung von E-Mails beim Versand zwischen zwei Mailservern ermöglicht. Er legt fest, dass E-Mails nur über eine mit Transport Layer Security (TLS) verschlüsselte Verbindung gesendet werden dürfen, was eine Abfangbarkeit durch Cyberkriminelle verhindert. SMTP allein bietet keine Sicherheit und ist daher anfällig für Man-in-the-Middle-Angriffe, bei denen Kommunikation abgefangen und ggf. verändert wird.

Darüber hinaus ist Verschlüsselung in SMTP optional, sodass E-Mails im Klartext übertragen werden können. Ohne MTA-STS kann ein Angreifer die Kommunikation abfangen und erzwingen, dass die Nachricht im Klartext übertragen wird. 2026 ist MTA-STS eine Standard-Sicherheitsmaßnahme für Organisationen mit sensibler Kommunikation.

Durch die Implementierung von DMARC profitieren Sie von der Blockierung von Phishing-Versuchen, die scheinbar von Ihrer Domain ausgehen, stärkerem Kundenvertrauen, reduziertem Cyberrisiko und der Einhaltung der Anforderungen für Massenaussendungen von Google, Yahoo und Microsoft.

DMARC stärkt zudem die Einhaltung von PCI DSS 4.0 und erhöht die allgemeine organisatorische Widerstandsfähigkeit gegen sich wandelnde Cyberbedrohungen. Ist die Policy auf p=reject (Durchsetzung) gesetzt, blockiert DMARC Lieferantenbetrug, Kontoübernahmen und E-Mail-Spoofing, indem es verhindert, dass Dritte Ihre Domain für Phishing-E-Mails und Business Email Compromise (BEC) nutzen. Laut dem Data Breach Investigations Report von Verizon 2025 machen BEC-Angriffe mehr als 17–22% aller Social-Engineering-Vorfälle aus.

Red Sift OnDMARC beschleunigt die DMARC-Umsetzung mit automatisierter Sendersuche, konkreten Lösungsvorschlägen, Anomalie-Erkennung und rollenbasiertem Zugriff für globale Teams. Im Jahr 2026 ermöglichen führende Plattformen es Unternehmen, p=reject-Durchsetzung innerhalb von 6–8 Wochen statt der früher üblichen sechs Monate zu erreichen.

Einer der am häufigsten genannten Vorteile von OnDMARC ist die durchschnittliche Zeit von 6–8 Wochen bis zur vollen Durchsetzung. Die leistungsstarke Automatisierung der Plattform analysiert kontinuierlich sämtliche Vorgänge auf Ihrer Domain und zeigt Hinweise und Empfehlungen für notwendige Änderungen an. Bereits 24 Stunden nach Hinzufügen Ihres individuellen DMARC-Eintrags zu DNS beginnt OnDMARC, DMARC-Berichte zu analysieren und übersichtlich in Dashboards anzuzeigen.

Große E-Mail-Anbieter wie Microsoft, Google und Yahoo verlangen ab 2024–2025 DMARC für Versender von Massennachrichten (Organisationen, die mehr als 5.000 E-Mails pro Tag versenden), und diese Anforderungen sind 2026 zum Standard geworden.

Neben den Vorgaben der Postfachanbieter setzen auch einzelne Branchen und Behördenregulierungen zunehmend auf DMARC. US-Bundesbehörden müssen DMARC verwenden, ebenso wie durch DORA regulierte Zahlungsdienstleister. Darüber hinaus stärkt die DMARC-Implementierung die Einhaltung von Vorschriften wie PCI DSS 4.0, DSGVO und NIS2. Für Cybersecurity-, E-Mail-Sicherheits- und IT-Teams ist es entscheidend, die E-Mail-Sicherheit der eigenen Organisation internationalen Best Practices und Anforderungen anzupassen.