Guía Red Sift de configuración de protocolos de correo electrónico

Learn more about SPF

I have SPF, do I need DMARC to protect my domain? What does DMARC do that SPF does not?

What SPF does

- SPF authorizes the sending IPv4/IPv6 addresses.

- SPF protects the header of the email that is not visible to the end-user (known as

Return-Path,MAIL FROM, "Envelope From", or Bounce address). If this header is missing, the SPF check will be done on theEHLO/HELOaddress.

What SPF does not

- SPF does not require any alignment between the

Fromdomain and the above-mentionedReturn-Pathaddress that it checks, meaning the two don't have to match from an SPF perspective. - SPF does not provide any reporting functionality, meaning the receiver of the email won't send back any reports to the sender, containing results of the email authentication.

- SPF does not survive auto-forwarding and indirect mail-flows.

These shortcomings prompted the introduction of DMARC to explicitly tell receivers what to do and provide authentication reports. These reports enabled the sender to take the necessary actions to fix legitimate mail flows.

DMARC makes use of SPF as one of its foundations but also adds additional features as it:

- Focuses on the

Fromheader which is visible to the end user ("Header From"). - Requires that the domain used by SPF aligns (either an exact match or subdomain) with the domain found in the visible

Fromaddress of the email. - Ignores the nuances of soft fail and hard fail in your SPF configuration i.e.

~alland-allare treated equivalently as an SPF fail. - Provides the reporting functionality to send email authentication results back to the owner of the

Fromso they can find out if their domain is being misused. It also helps with troubleshooting your deliverability as the reporting will aid in discovering any misconfiguration with your legitimate email senders. - Provides a policy that tells the receivers what to do with an email that fails email authentication. This policy is enforced by the receivers. There is no enforcement when SPF is used without DMARC.

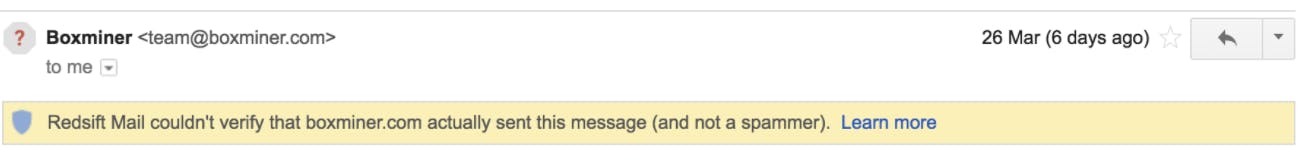

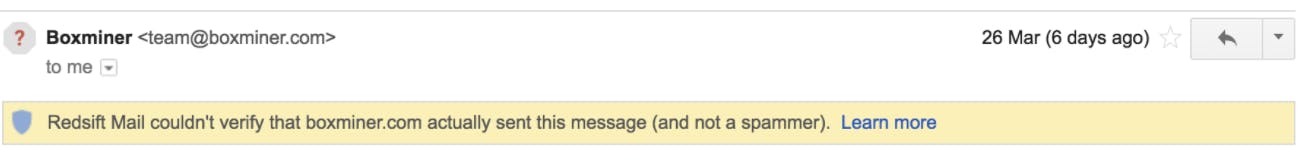

Some mailbox providers have started using visual signs in their mail clients to show if an email is authenticated. For example, Gmail displays a question mark (?) for unauthenticated emails - see the example below.

What is an SPF include statement?

An include is an SPF mechanism that points to a domain to be queried when checking if the sending IP is allowed or not. If the sending IP is part of the include then it results in a match and SPF passes.

For example, if you have include:_spf.google.com as part of your SPF record and the originating IP of an email is Google’s IP, it will result in a match as you have authorized Google to send on your behalf and the sending IP is found inside of the include mechanism.

What are SPF macros?

An SPF macro refers to a mechanism used in SPF records to define reusable sets of IP addresses. SPF macros enhance the flexibility and maintainability of SPF records by allowing you to define complex sets of IP addresses in a single mechanism, which can then be referenced within multiple SPF records. This can make it easier to manage large sets of authorized sending servers without duplicating the same information in multiple places.

For example, instead of listing individual IP addresses for each authorized email server in your SPF record, you can define a macro like this:

@spf.salesforce.com IN TXT "v=spf1 exists:%{i}.spf.mta.salesforce.com -all"

In this example, the macro is the %{i} mechanism, which calls the sender IP of the email. This means the domain becomes something like 233.124.65.65._spf.mta.salesforce.com.

Managing SPF this way allows you to control a large list of IPs without hitting the SPF lookup limit, and also obscures which IPs you approve for public querying.

The problem with SPF macros

The risk with SPF macros is that the majority of legacy email infrastructures do not support them, causing catastrophic deliverability issues. We know from technical studies and our own experience that only about 75% of SMTP servers get macros right.

If an email server does not support SPF macros, the behavior can vary as follows:

No expansion

If the receiving email server does not support SPF macros, it will not expand or process any macros referenced in the SPF record. Instead, it will treat the macro reference as a literal string. This means that the SPF record effectively loses its intended functionality, potentially leading to incomplete or inaccurate SPF checks. Though macros aren’t used in production SPF records, the no expansion behavior is used in email servers like iCloud.

Possible SPF failures

Depending on how the SPF record with macros is structured, the lack of macro expansion could result in SPF failures or 'Neutral' results (denoted by the ?all mechanism). In either case, it might not have the desired effect of properly authorizing legitimate sending servers.

Deliverability impact

If the SPF macros play a critical role in authorizing legitimate sending servers, emails might be more likely to fail SPF checks or be marked as suspicious by email receivers that rely on SPF for authentication.

Preguntas frecuentes: Guía de configuración de protocolos de correo electrónico

Antes de DMARC, en los registros SPF se utilizaba a menudo el mecanismo “-all” para imponer políticas estrictas a los remitentes. Sin embargo, las recomendaciones actuales del sector para 2026 favorecen “~all” para equilibrar la seguridad con la entregabilidad y evitar el rechazo innecesario de correos legítimos que fallen SPF pero pasen DKIM y DMARC.

La razón es que “~all”, combinado con DMARC (en p=reject), permite igualmente que los emails no autenticados no se entreguen cuando SPF y DKIM fallan, sin bloquear correos legítimos, mejorando así la entregabilidad global.

Las especificaciones DMARC (RFC 7489) indican que un prefijo “-” en el mecanismo SPF del remitente –como “-all”– puede implicar el rechazo de un email ya en la fase inicial, es decir, antes de que se aplique DMARC. Utiliza “-all” solo en dominios inactivos que nunca envían correo. DMARC no distingue entre Soft Fail y Hard Fail en SPF: considera ambos simplemente como un fallo de SPF.

DMARC requiere no solo que SPF o DKIM resulten positivos, sino también que al menos uno de los dominios utilizados con SPF o DKIM coincida con el dominio presente en la cabecera From. Un correcto alineamiento es fundamental en 2026 para la entrega de los correos, ya que los principales proveedores ahora exigen esta comprobación.

Para SPF, el alineamiento significa que la verificación de MAIL FROM/Return-PATH ha sido exitosa y la parte de dominio de MAIL FROM/Return-PATH coincide con el dominio de la dirección From. En modo Strict ambos deben ser idénticos; en modo Relaxed se aceptan también los subdominios si pertenecen al mismo organizational domain.

Ejemplo: si MAIL-FROM/RETURN-PATH es @ondmarc.com y el From-header es @knowledge.ondmarc.com, no están alineados en modo Strict, pero DMARC los consideraría válidos en modo Relaxed.

Un informe agregado DMARC recoge información sobre el estado de autenticación de los mensajes enviados en nombre de un dominio. Se trata de un informe bounce en XML que resume qué correos han pasado o fallado SPF y DKIM. Permite a los propietarios del dominio tener una visión precisa de las fuentes que envían correos en su nombre y el resultado (política del destinatario).

Los destinatarios utilizan la etiqueta 'rua' del registro DMARC para enviar estos reportes. Puedes definir la frecuencia usando la etiqueta ri en el registro DMARC (valor predeterminado: 86400 segundos, es decir, 24h). Los reportes forenses aportan mucho más detalle sobre cada fallo de autenticación. Los datos personales se eliminan, pero toda la información útil para resolver incidencias, como cabeceras SPF/DKIM, dirección completa del remitente y asunto, se transmite.

La dirección para recibir los informes forenses DMARC se indica mediante la etiqueta 'ruf'. No todos los sistemas soportan este tipo de reportes. Red Sift OnDMARC es una de las pocas soluciones que puede recibir reportes forenses, gracias a su colaboración con Yahoo.

Una macro SPF es un mecanismo en los registros SPF que permite definir conjuntos reutilizables de direcciones IP. Las macros SPF aportan mayor flexibilidad y facilidad de mantenimiento: puedes definir conjuntos complejos de IP en un único mecanismo y referenciarlos en varios registros. Por ejemplo, en lugar de enumerar cada IP autorizada, puedes usar una macro como “%{i}”, que recoge la IP saliente del correo. De este modo puedes gestionar fácilmente grandes listas de IP sin sobrepasar el límite de consultas SPF y hacer menos visibles las autorizaciones IP durante las consultas DNS.

Dependiendo de la estructura de la macro en el registro SPF, una macro que no se expande puede provocar errores SPF o un resultado neutral (?all). Si el envío de correos legítimos depende de las macros SPF, estas pueden causar más fallos o etiquetar como sospechoso el tráfico hacia sistemas que dependen de SPF.

Mail Transfer Agent Strict Transport Security (MTA-STS) es un estándar para el cifrado de los mensajes entre dos servidores de correo. Indica a los servidores remitentes que los emails deben entregarse solo a través de una conexión segura mediante Transport Layer Security (TLS), protegiendo así contra intentos de interceptación por parte de ciberdelincuentes.

La adopción de MTA-STS ha crecido rápidamente y en 2026 la seguridad del transporte será considerada esencial para la protección del correo en tránsito. Para activar MTA-STS en un dominio receptor, es necesario declarar el soporte mediante DNS y hacer disponible un archivo de políticas en el propio sitio web.

MTA-STS debe activarse con cautela para no provocar bloqueos accidentales. Se recomienda empezar por el modo Test: así, gracias a los reportes TLS, puedes identificar y solucionar errores antes de pasar al modo strict. Este enfoque gradual probablemente será el estándar para la protección del email en tránsito en 2026.

SMTP TLS Reporting (TLS-RPT), según RFC8460, sirve para reportar problemas de conectividad TLS desde los servidores MTA remitentes. Al igual que con DMARC, aquí también se reciben reportes por correo cuando los problemas TLS afectan la entrega. Los informes incluyen las políticas MTA-STS detectadas, estadísticas de tráfico, conexiones fallidas y motivos de error.

Con la función MTA-STS en Red Sift OnDMARC no tendrás que preocuparte por implementaciones complejas. Basta con añadir los Smart Record MTA-STS proporcionados por OnDMARC a tu DNS y Red Sift se encarga del hosting del archivo de política, gestión del certificado SSL y el envío automático de reportes TLS de incumplimiento. En 2026, el MTA-STS alojado es cada vez más un estándar previsto en plataformas modernas de DMARC, facilitando así la integración del cifrado en el transporte.

Según RFC 7671, DANE (DNS-based Authentication of Named Entities) es un nuevo estándar de Internet para establecer comunicaciones TLS entre cliente y servidor sin depender de las autoridades de certificación (CA) tradicionales.

En el modelo actual, cualquier CA puede emitir un certificado para cualquier dominio. DANE adopta otro enfoque, aprovechando la infraestructura DNSSEC (Domain Name System Security Extensions) para asociar criptográficamente un nombre de dominio a un certificado. DANE se basa en el protocolo DNSSEC existente para garantizar la autenticidad e integridad de la recepción.

DANE además introduce un nuevo tipo de registro DNS, TLSA, que señala al cliente el soporte de TLS por parte del servidor. Se recomienda implementar tanto MTA-STS como DANE. DANE es obligatorio para muchas entidades públicas, en particular en la UE.

MTA-STS y DANE sólo son eficaces si también el servidor remitente los soporta; muchos implementan sólo uno de los dos. Activar ambos aumenta la seguridad general. En 2026, las organizaciones suelen adoptar primero MTA-STS para máxima compatibilidad y después implementan DANE para un nivel de seguridad superior cuando resulta necesario.

La política para subdominios permite a los administradores proteger de forma diferenciada distintos dominios y subdominios, dependiendo del estado de implementación de DMARC. Por ejemplo, si todos los servicios de envío asociados al dominio principal ya están protegidos con SPF y DKIM, puedes establecer una política DMARC p=reject en el dominio principal y p=none en los subdominios, o viceversa.

Si un servicio de envío no soporta DMARC (es decir, no implementa SPF o DKIM), puedes asignarle un subdominio separado con su propia política DMARC, sin comprometer la protección de los demás dominios. Esto permite distribuir el tráfico entre distintos subdominios y protegerlos por separado según las necesidades.