La migliore guida alla sicurezza della posta elettronica per i leader della sicurezza informatica

- SPF e DKIM

- Che cos'è il Sender Policy Framework (SPF)?

- Come funziona SPF?

- Che cos'è una richiesta SPF?

- Che cos'è un SPF include?

- Qual è il limite di richieste SPF?

- Come si aggira il limite di richieste SPF?

- Perché il mio record SPF fallisce?

- Che cos'è DomainKeys Identified Mail (DKIM)?

- Come funziona DKIM?

- Che cos'è una firma DKIM?

- Che cos'è una chiave DKIM?

- DKIM è essenziale per la sicurezza delle email?

- Qual è la differenza tra SPF e DKIM?

- SPF e DKIM

- Che cos'è il Sender Policy Framework (SPF)?

- Come funziona SPF?

- Che cos'è una richiesta SPF?

- Che cos'è un SPF include?

- Qual è il limite di richieste SPF?

- Come si aggira il limite di richieste SPF?

- Perché il mio record SPF fallisce?

- Che cos'è DomainKeys Identified Mail (DKIM)?

- Come funziona DKIM?

- Che cos'è una firma DKIM?

- Che cos'è una chiave DKIM?

- DKIM è essenziale per la sicurezza delle email?

- Qual è la differenza tra SPF e DKIM?

SPF e DKIM

Che cos'è il Sender Policy Framework (SPF)?

Il Sender Policy Framework (SPF) è un protocollo di autenticazione email progettato per impedire che gli aggressori possano inviare email che sembrano provenire dal tuo dominio. Una policy SPF indica ai server di posta destinatari quali fonti di invio sono legittime per il tuo dominio, aiutando così a prevenire furti d'identità, phishing e impersonificazione di dominio. Dal 2026, SPF è un requisito fondamentale per le organizzazioni che inviano email di massa.

Come funziona SPF?

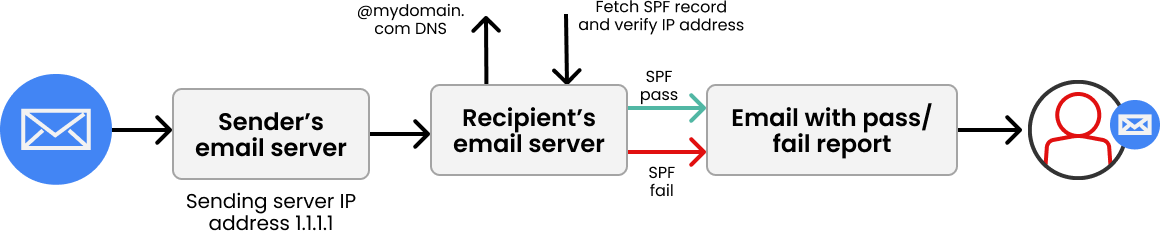

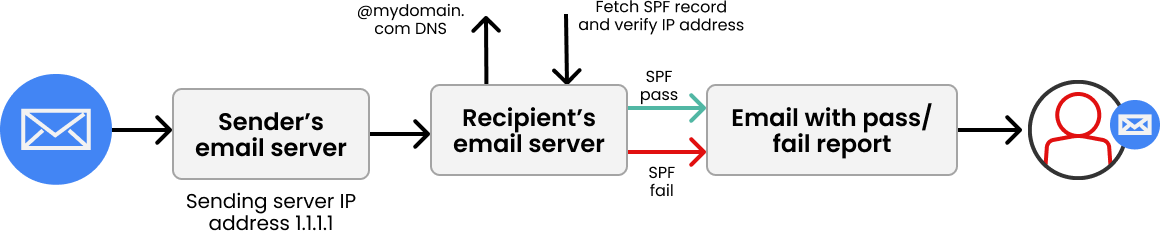

La tua policy SPF viene pubblicata nel tuo Domain Name System (DNS) come record TXT e indica quali server di posta (indirizzi IP) sono autorizzati a inviare email per conto tuo. Quando viene inviata una email, il server destinatario esamina questa policy per confermare se l'indirizzo IP del mittente è permesso. Se lo è, il messaggio viene recapitato; altrimenti può essere contrassegnato come spam o rifiutato.

Che cos'è una richiesta SPF?

Una richiesta SPF (lookup) indica il processo in cui il DNS destinatario deve "cercare" gli indirizzi IP elencati nel comando include del tuo record per verificare se coincidono con l’indirizzo IP da cui sta partendo la tua email.

Che cos'è un SPF include?

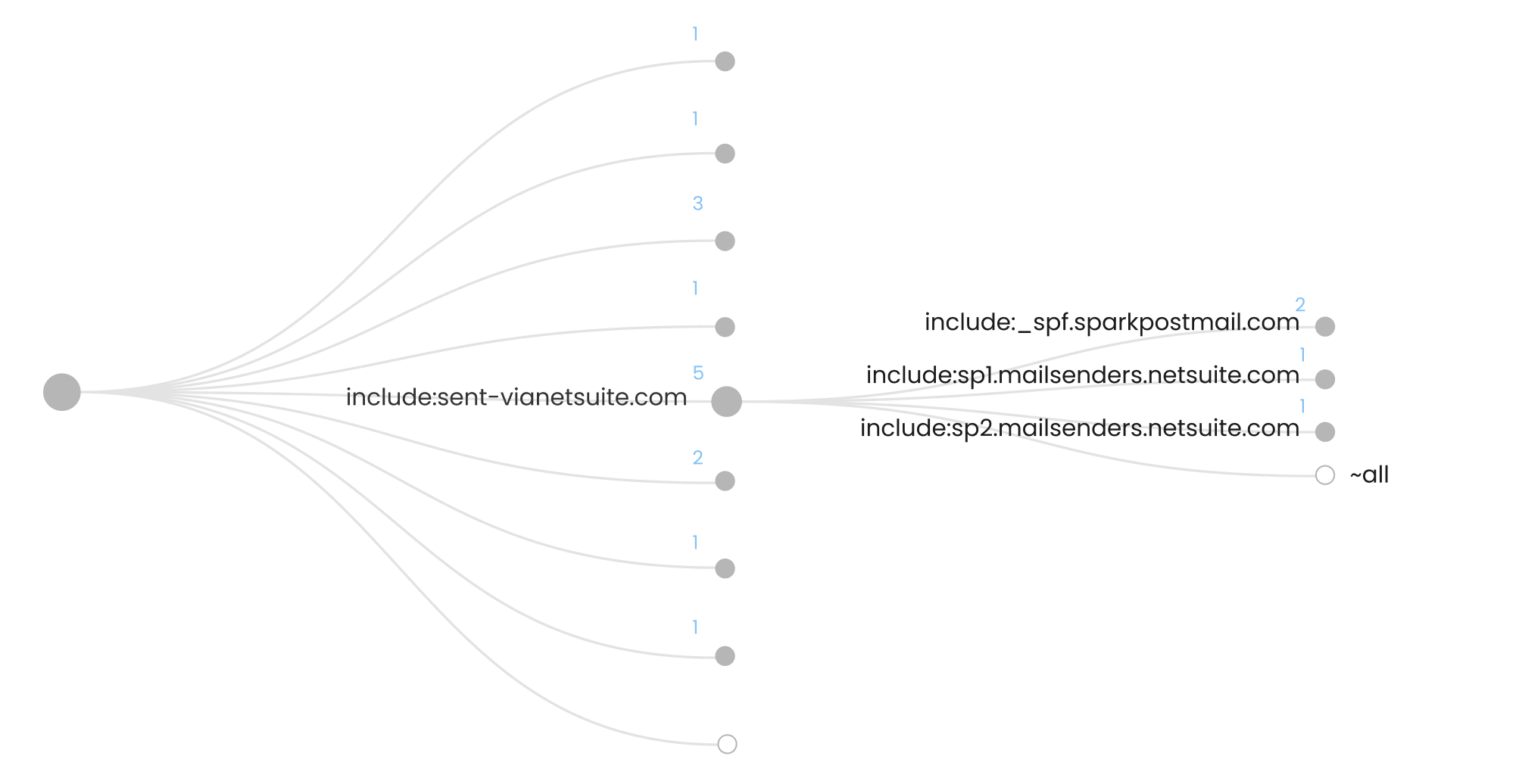

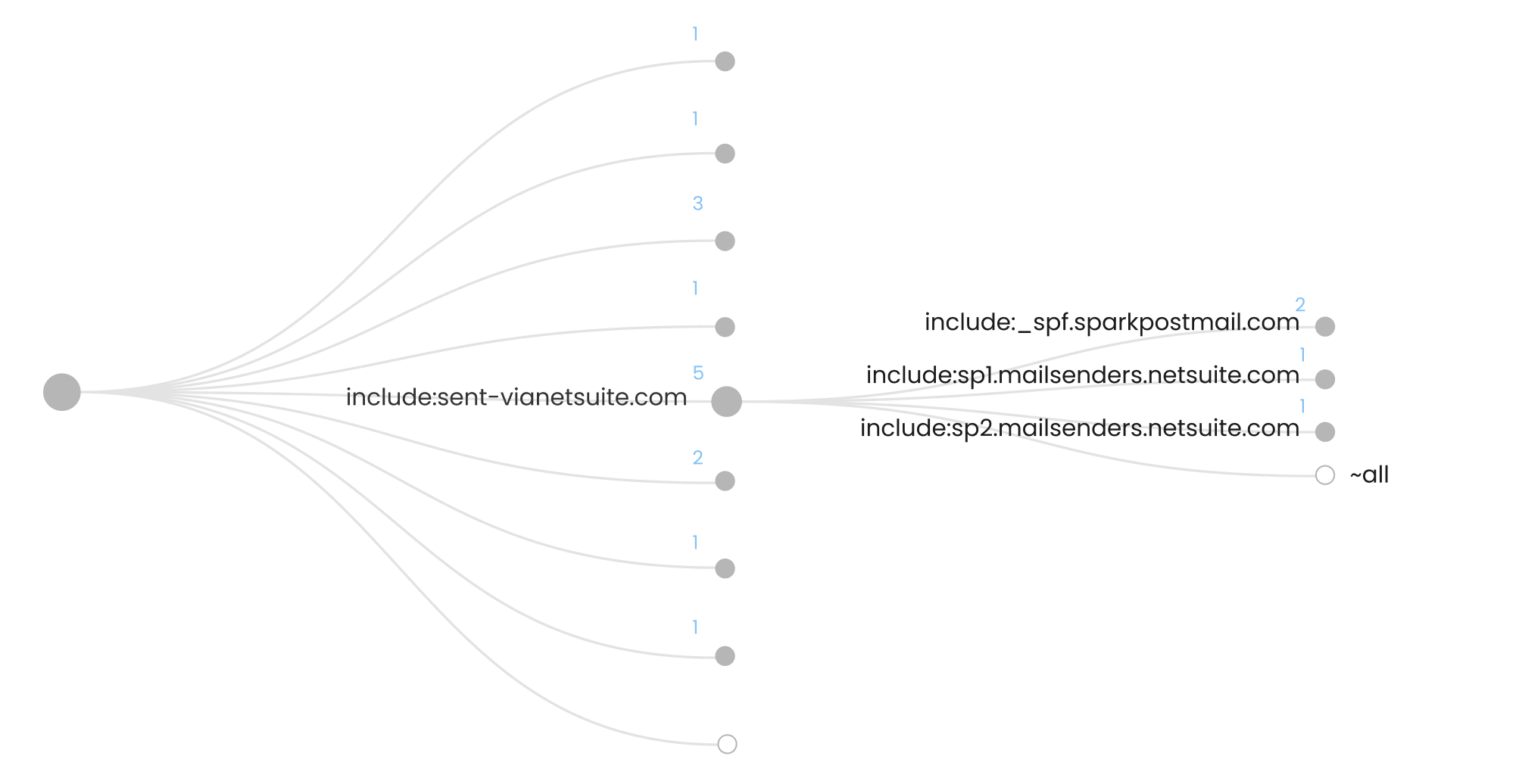

Un SPF include è un meccanismo nei record SPF attraverso cui il proprietario del dominio può includere i record SPF di altri domini all'interno della propria policy SPF. Questo semplifica la gestione e garantisce che le policy di invio dei domini inclusi vengano considerate durante la validazione delle email spedite dal dominio principale.

Qual è il limite di richieste SPF?

Il limite di richieste SPF rappresenta il numero massimo di richieste che un DNS destinatario può effettuare per un dominio. Questo limite è fissato a 10.

Puoi inserire un numero illimitato di singoli indirizzi IP nel tuo record senza generare richieste DNS aggiuntive, poiché sono visibili direttamente nel record.

Questa regola però non si applica ai comandi include: ogni IP incluso comporta una richiesta aggiuntiva al DNS destinatario. Tutte queste richieste vengono conteggiate nel limite massimo di 10.

Ad esempio, puoi specificare 3 indirizzi IP direttamente nel tuo record SPF, un comando include per Google (con 4 IP) e uno per Mimecast (con 6 IP). Per gli IP diretti non sono necessarie richieste, ma per gli include di Google e Mimecast sì. In questo caso raggiungi il massimo di 10 richieste.

Come si aggira il limite di richieste SPF?

In realtà, 10 richieste non bastano perché la maggior parte delle aziende utilizza molteplici strumenti per inviare email, ognuno con il proprio comando include che a sua volta contiene indirizzi IP e quindi crea altre richieste. Se superi il limite, probabilmente l'autenticazione fallirà e il tuo tasso di recapito ne risentirà. Dal 2026 si consigliano soluzioni SPF dinamiche per gestire questo vincolo, evitando la gestione manuale e il flattening costante dei record SPF.

Perché il mio record SPF fallisce?

Un motivo principale per cui il record SPF delle tue email fallisce è il messaggio di errore "troppe richieste DNS". La specifica SPF limita il numero di richieste DNS a un massimo di 10. Se il tuo record ne genera più di 10, SPF fallirà. I meccanismi SPF che contano come richieste sono: a, ptr, mx, include, redirect ed exists. I meccanismi "ip4", "ip6" e "all" non contano per questo limite.

Se tutto questo ti sembra troppo tecnico, ecco un esempio: G Suite da sola richiede quattro richieste DNS, Hubspot per il marketing ne richiede altre sette – e hai già superato il limite! Oltrepassando la soglia, rischi che alcune tue email non superino i controlli. Per questo dal 2026 le organizzazioni si affidano a una gestione SPF dinamica invece di mantenere e "flattenare" i record manualmente.

Che cos'è DomainKeys Identified Mail (DKIM)?

DKIM sta per DomainKeys Identified Mail ed è un protocollo di autenticazione email che impedisce che i messaggi vengano alterati durante il transito – una pratica spesso utilizzata nel phishing e nelle frodi.

Come funziona DKIM?

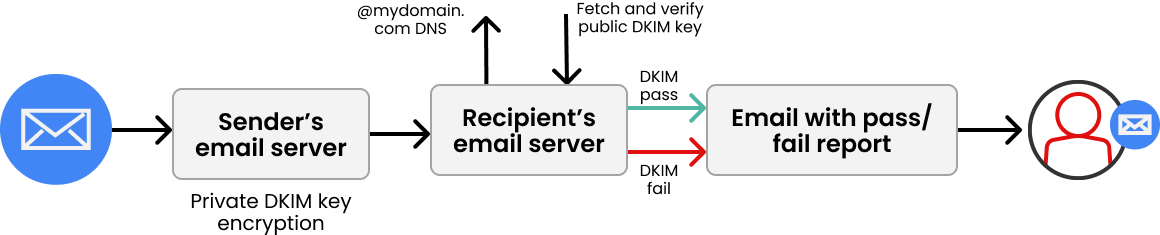

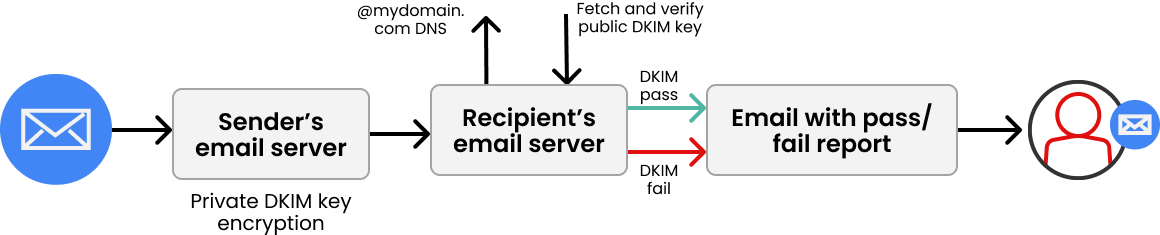

DKIM è uno standard più recente e complesso rispetto a SPF. Si basa su crittografia asimmetrica per firmare alcune parti dell’email. La chiave privata viene conservata in modo sicuro sul server mittente ed è invisibile all’utente finale. La chiave pubblica viene pubblicata nel DNS del dominio mittente per consentire la verifica della firma dell’email.

In pratica significa che, quando viene creata una email, header e contenuto vengono firmati con la chiave privata del mittente. Questa firma digitale viene inserita nell’header del messaggio. Alla ricezione (se DKIM è attivo), il server destinatario recupera la chiave pubblica e verifica che la mail sia stata effettivamente firmata dal mittente. La verifica riuscita dimostra che il dominio mittente è davvero l’origine e che header e contenuti non sono stati alterati durante il transito.

Che cos'è una firma DKIM?

Una firma DKIM è un valore crittografico univoco inserito nell’header di ciascuna email in uscita. Questo valore è generato a partire dalla chiave privata DKIM del mittente e consente al server ricevente di ottenere la chiave pubblica dal DNS e verificare che il messaggio provenga da una fonte autorizzata e non sia stato modificato durante il transito.

Che cos'è una chiave DKIM?

Una chiave DKIM consiste in una coppia di chiavi usata per l’autenticazione DKIM. La chiave privata è custodita in sicurezza sul server di posta mittente e genera la firma DKIM per ogni email in uscita. La chiave pubblica viene pubblicata come record TXT nel DNS del dominio mittente, così i server riceventi possono verificare la firma e assicurare l’integrità e autenticità dell’email.

Tutti i dettagli tecnici su DKIM sono disponibili nella nostra guida tecnica di configurazione.

DKIM è essenziale per la sicurezza delle email?

Sì. DKIM (DomainKeys Identified Mail) è un protocollo di autenticazione fondamentale per le email, protegge contro spoofing, phishing e manipolazione delle email. Ogni email inviata viene firmata con una firma crittografica, che consente ai server riceventi di verificare che il contenuto non sia stato alterato e provenga da un dominio autorizzato. DKIM è anche parte integrante della verifica DMARC e lavora insieme a SPF per garantire l’allineamento dei domini ed elevare la sicurezza delle email. I principali provider email hanno reso DKIM obbligatorio per le email di massa – rendendolo, dal 2026, indispensabile per la consegna.

Qual è la differenza tra SPF e DKIM?

SPF (Sender Policy Framework) verifica che una email provenga da un indirizzo IP autorizzato dal record SPF del dominio del mittente. DKIM (DomainKeys Identified Mail) usa una firma crittografica, verificata tramite chiave pubblica pubblicata sul DNS, per garantire che il contenuto del messaggio non sia stato alterato e la mail sia davvero stata inviata da un dominio autorizzato. SPF si focalizza sull’autorizzazione dell’invio, mentre DKIM assicura l’integrità e l’autenticità del messaggio.

Domande frequenti: Guida alla sicurezza e-mail

Tutte le misure di sicurezza per l’e-mail (tranne DMARC) risultano inefficaci se un’e-mail dannosa sembra provenire da un dominio legittimo. Il motivo è un difetto nel Simple Mail Transfer Protocol (SMTP). Nell’ottobre 2008, la Network Working Group lo ha ufficialmente classificato come “fondamentalmente insicuro” e ha rilevato che chiunque può imitare un dominio e inviare e-mail fraudolente a nome del titolare del dominio.

Chiunque abbia conoscenze di programmazione di base può acquisire con una rapida ricerca su Google quello che serve a imitare l’identità e-mail di qualcun altro. Il risultato è un’e-mail che sembra legittima e non presenta tipici segnali di phishing. Con 3,4 miliardi di e-mail di phishing al giorno, i sistemi di posta restano il principale obiettivo dei criminali informatici.

SPF (Sender Policy Framework) verifica se un’e-mail è stata inviata da un indirizzo IP autorizzato dal record SPF del dominio mittente. Ciò avviene tramite un record DNS TXT che elenca i mail server autorizzati.

DKIM (DomainKeys Identified Mail) utilizza una firma crittografica, validata tramite una chiave pubblica nel DNS, per confermare che il contenuto dell’e-mail non sia stato modificato e provenga da un dominio autorizzato. Entrambe sono fondamentali per la sicurezza e-mail, ma non impediscono l’imitazione esatta del dominio.

Sebbene questi protocolli mostrino al destinatario da chi provenga l’e-mail, non forniscono istruzioni su come deve comportarsi. I principali provider di posta richiederanno dal 2026 SPF e DKIM per l’invio di comunicazioni massive.

DMARC sta per Domain-based Message Authentication, Reporting e Conformance. È un protocollo di sicurezza e-mail in uscita che consente ai proprietari di dominio di comunicare alle caselle di posta destinarie di rifiutare le e-mail contraffatte. DMARC combina i risultati di SPF e DKIM per determinare se la tua e-mail è legittima e autorizzata.

La policy DMARC (definita dal tag “p=” nel record DNS) indica poi ai server destinatari che cosa fare di queste e-mail. DMARC previene imitazioni esatte del dominio istruendo i server ricevitori a non accettare e-mail non autenticate. Dal 2026 DMARC è divenuto lo standard per le organizzazioni che inviano comunicazioni massive.

La specifica SPF limita le ricerche DNS a 10. Se il tuo record SPF supera questa soglia, la verifica SPF fallisce. I meccanismi contati sono: a, ptr, mx, include, redirect ed exists. In pratica, 10 lookup spesso non bastano: molte aziende usano più strumenti di invio e-mail.

G Suite da solo occupa 4 lookup DNS, e possono aggiungersene 7 per esempio per attività di marketing su HubSpot – e il limite viene già superato. Con oltre 10 lookup SPF, la validazione delle e-mail causa errori casuali. Nel 2026, le aziende scelgono una gestione SPF dinamica invece di provare a mantenere manualmente le configurazioni "appianate".

Mail Transfer Agent Strict Transport Security (MTA-STS) è uno standard che garantisce la crittografia delle e-mail spedite tra due mail server. Esso stabilisce che le e-mail devono essere inviate solo tramite una connessione cifrata con Transport Layer Security (TLS), prevenendo così le intercettazioni da parte dei cybercriminali. Il protocollo SMTP, da solo, non offre sicurezza ed è soggetto agli attacchi “man-in-the-middle”, che permettono di intercettare e modificare la comunicazione.

Inoltre, la crittografia in SMTP è opzionale; ciò significa che le e-mail possono essere trasmesse in chiaro. Senza MTA-STS, un attaccante può intercettare la comunicazione e forzare la trasmissione in chiaro del messaggio. Nel 2026 MTA-STS rappresenta una misura di sicurezza standard per le organizzazioni che trattano comunicazioni sensibili.

Implementando DMARC beneficerai del blocco di tentativi di phishing che sembrano provenire dal tuo dominio, maggiore fiducia da parte dei clienti, riduzione del rischio cyber, e conformità ai requisiti sui mailing massivi di Google, Yahoo e Microsoft.

DMARC contribuisce inoltre alla conformità con PCI DSS 4.0 e aumenta la resilienza organizzativa generale rispetto all’evoluzione delle minacce informatiche. Con una policy impostata su p=reject (applicazione), DMARC blocca le frodi ai fornitori, il furto di account e lo spoofing delle e-mail impedendo a terzi di usare il tuo dominio per phishing o Business Email Compromise (BEC). Secondo il Data Breach Investigations Report di Verizon 2025, oltre il 17–22% di tutti gli episodi di social engineering riguarda attacchi BEC.

Red Sift OnDMARC accelera l’adozione di DMARC grazie alla ricerca automatizzata dei mittenti, suggerimenti concreti, rilevamento delle anomalie e accesso basato sui ruoli per team globali. Nel 2026, le piattaforme leader permettono alle aziende di arrivare alla piena applicazione p=reject in 6–8 settimane invece che nei sei mesi tradizionali.

Uno dei vantaggi più citati di OnDMARC è il tempo medio di 6–8 settimane per raggiungere la piena enforcement. La potente automazione della piattaforma analizza costantemente tutti gli eventi sul tuo dominio e fornisce indicazioni e suggerimenti sugli interventi necessari. Già 24 ore dopo aver aggiunto il tuo record DMARC personalizzato nel DNS, OnDMARC inizia ad analizzare i report DMARC e a presentarli in dashboard chiare.

I maggiori provider e-mail come Microsoft, Google e Yahoo richiedono dal 2024–2025 DMARC per chi effettua invii massivi (ossia le organizzazioni che superano le 5.000 e-mail al giorno), e questi requisiti sono ormai lo standard nel 2026.

Oltre alle richieste dei fornitori di posta, interi settori e normative di autorità stanno sempre più adottando DMARC. Le agenzie federali USA devono utilizzare DMARC, così come i fornitori di servizi di pagamento regolati da DORA. Inoltre, implementare DMARC rafforza la conformità a normative quali PCI DSS 4.0, GDPR e NIS2. Per i team di cybersecurity, sicurezza e-mail e IT, è essenziale allineare la sicurezza delle e-mail della propria organizzazione alle migliori pratiche e ai requisiti internazionali.