La migliore guida alla sicurezza della posta elettronica per i leader della sicurezza informatica

- DMARC

- Che cos’è DMARC?

- Come funziona DMARC?

- Cos’è una policy DMARC?

- Perché una policy DMARC di tipo “Reporting” non è sufficiente?

- Qual è la differenza tra DMARC e SPF?

- Qual è la differenza tra DMARC e DKIM?

- SPF vs. DKIM vs. DMARC: differenze e integrazione

- Quali vantaggi aziendali offre DMARC?

- Come DMARC supporta la conformità normativa?

- DMARC è necessario per le grandi aziende?

- La realtà aziendale

- Come si implementa bene DMARC?

- Come aiuta una piattaforma moderna?

- DMARC è necessario anche per le PMI?

- La realtà delle PMI

- Implementazione semplice e sicura

- Collaborazione con Red Sift

- DMARC

- Che cos’è DMARC?

- Come funziona DMARC?

- Cos’è una policy DMARC?

- Perché una policy DMARC di tipo “Reporting” non è sufficiente?

- Qual è la differenza tra DMARC e SPF?

- Qual è la differenza tra DMARC e DKIM?

- SPF vs. DKIM vs. DMARC: differenze e integrazione

- Quali vantaggi aziendali offre DMARC?

- Come DMARC supporta la conformità normativa?

- DMARC è necessario per le grandi aziende?

- La realtà aziendale

- Come si implementa bene DMARC?

- Come aiuta una piattaforma moderna?

- DMARC è necessario anche per le PMI?

- La realtà delle PMI

- Implementazione semplice e sicura

- Collaborazione con Red Sift

DMARC

Che cos’è DMARC?

DMARC è l'acronimo di Domain-based Message Authentication, Reporting and Conformance. È un protocollo di sicurezza email in uscita che consente ai proprietari di domini di riprendere il controllo dell'identità delle loro email istruendo le caselle di posta a rifiutare le email false. DMARC lavora insieme a SPF e DKIM per assicurare che un’email provenga da una fonte autorizzata e che l’indirizzo “Da” visibile corrisponda al nome di dominio autenticato.

DMARC blocca lo spoofing esatto del dominio segnalando ai server riceventi di non accettare email non autenticate da te. In questo modo, gli attaccanti non possono più usare il tuo dominio per email di phishing o attacchi Business Email Compromise (BEC). Dal 2026, DMARC è diventato lo standard per le organizzazioni che inviano email di massa.

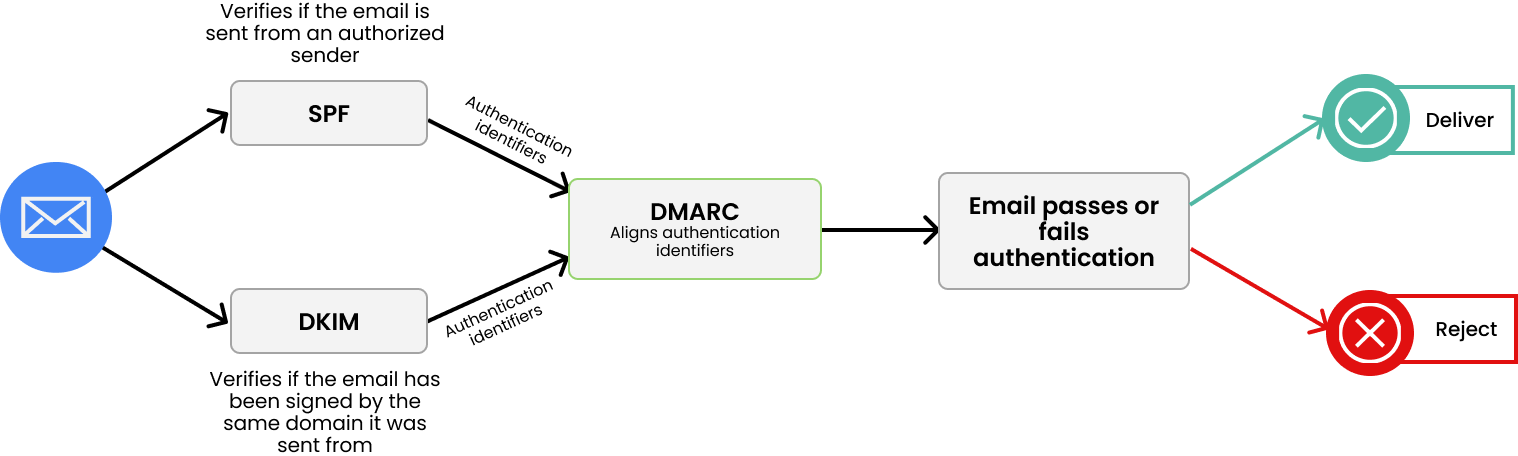

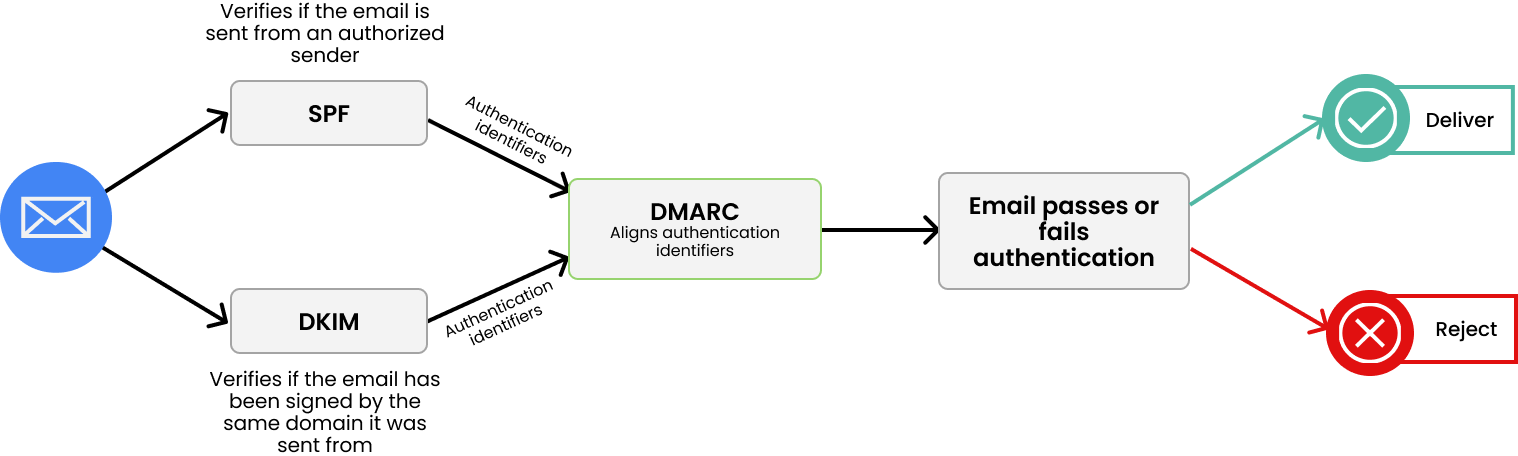

Come funziona DMARC?

DMARC si basa sui protocolli di sicurezza già esistenti SPF e DKIM. Il tuo record SPF è una whitelist di indirizzi IP che possono inviare email a nome del tuo dominio. DKIM agisce come una firma digitale che permette al destinatario di verificare che l’email sia effettivamente inviata da te. Quando configuri DMARC per la prima volta, impieghi del tempo a definire quali siano gli speditori autorizzati (e non autorizzati) per il tuo dominio.

SPF e DKIM sono fondamentali per la configurazione della sicurezza email, ma nessuno dei due impedisce lo spoofing esatto. Questi protocolli forniscono al destinatario informazioni sul mittente, ma non danno istruzioni su come comportarsi in caso di dubbi — cioè cosa deve fare il server con l'email.

DMARC combina i risultati di SPF e DKIM per determinare se una tua email è autentica e autorizzata. La policy DMARC che stabilisci fornisce poi ai server riceventi un’istruzione d’azione precisa.

Cos’è una policy DMARC?

Una policy DMARC è l’insieme delle regole che pubblichi tramite il record DMARC DNS — attraverso il tag “p=”. In questo modo, indichi ai server di posta riceventi come gestire le email che non superano l’autenticazione DMARC.

Quali sono le tre policy DMARC?

La policy DMARC è l’istruzione operativa che dai ai server riceventi su come trattare le email provenienti dal tuo dominio. Sono disponibili tre policy:

- p=none: Questa policy istruisce il server ricevente ad accettare tutte le email dal tuo dominio, indipendentemente dal fatto che superino o meno l’autenticazione.

- p=quarantine: Questa policy istruisce il server a spostare nello spam tutte le email dal tuo dominio che non superano l’autenticazione.

- p=reject: Questa policy istruisce il server a rifiutare le email dal tuo dominio che non superano l’autenticazione.

Perché una policy DMARC di tipo “Reporting” non è sufficiente?

L’implementazione di DMARC avviene in modo graduale. Con “p=none” è possibile monitorare il traffico email senza interferire con la normale comunicazione. Importante: “p=none” fornisce dati di monitoraggio preziosi, ma non impedisce la consegna di email dannose. Se rimani su “p=none”, il tuo dominio resta vulnerabile agli abusi. Poiché ormai i principali provider email richiedono autenticazione, dal 2026 “p=reject” è diventato lo standard di sicurezza — non più solo una raccomandazione opzionale.

In questa fase analizzi i report DMARC per configurare correttamente i record SPF e DKIM su tutte le fonti di invio autorizzate. Una volta che la tua autenticazione email è affidabile, puoi passare a policy più restrittive come “p=quarantine” (le email sbagliate finiscono nello spam) e infine a “p=reject” (blocco totale).

Raggiungere “p=reject” è l’obiettivo finale per proteggere il tuo dominio, perché solo così le email non autorizzate vengono attivamente bloccate. Tuttavia, la transizione deve essere eseguita con attenzione: tutte le fonti legittime devono essere correttamente autenticate — minimizzando così il rischio di bloccare messaggi validi — e idealmente partendo da uno step intermedio (“p=quarantine”).

Solo “p=reject” garantisce una protezione efficace contro le crescenti minacce email. Iniziare con “p=none” offre una base solida, e con un piano di implementazione strutturato come quello di Red Sift puoi rafforzare in modo efficace la sicurezza email della tua azienda.

Qual è la differenza tra DMARC e SPF?

SPF (Sender Policy Framework) è un protocollo di autenticazione email che verifica gli indirizzi IP di invio in base alla policy SPF del dominio. DMARC (Domain-based Message Authentication, Reporting, and Conformance) sfrutta SPF e/o DKIM per l’allineamento dei domini al fine di applicare il rifiuto o la quarantena e offre report di monitoraggio contro spoofing e phishing.

Qual è la differenza tra DMARC e DKIM?

DKIM (DomainKeys Identified Mail) applica una firma digitale ai messaggi in uscita, verificabile tramite una chiave pubblica DNS, per confermare l’integrità e l’autorizzazione del dominio. DMARC (Domain-based Message Authentication, Reporting, and Conformance) combina i risultati di DKIM e SPF per imporre l’allineamento del dominio, bloccare o isolare le email non autenticate e abilitare il reporting.

SPF vs. DKIM vs. DMARC: differenze e integrazione

SPF, DKIM e DMARC lavorano insieme per proteggere le email di dominio: SPF verifica gli indirizzi IP autorizzati all’invio, DKIM garantisce l’integrità del messaggio tramite firme crittografiche, mentre DMARC impone l’allineamento tra i risultati di autenticazione e il dominio visibile “Da”, assicurando controllo su policy e reporting.

Quali vantaggi aziendali offre DMARC?

Oltre a migliorare la sicurezza email, DMARC aiuta le aziende in altri ambiti. Ecco i principali benefici dell’adozione:

Ottieni piena trasparenza

DMARC genera report che elencano quasi tutte, se non tutte, le email inviate dalla tua organizzazione. Questo lo distingue dalle classiche soluzioni di cybersecurity, che rilevano solo tentativi di phishing in entrata. Senza DMARC, le aziende raramente sanno quanti o quali attacchi subiscono realmente.

Proteggi la tua reputazione e fermare l’abuso del marchio

Gli attacchi di phishing con spoofing esatto del dominio possono arrecare danni reputazionali rilevanti. I fastidi e la cattiva pubblicità ricadono spesso sull’azienda vittima.

Tutela le tue finanze

La pratica di pagare fatture o bonifici fraudolenti a causa di email che sembrano provenire dalla direzione è diffusa.

Visualizza il tuo logo direttamente nelle email

BIMI (Brand Indicators for Message Identification) è uno standard che mostra il tuo logo come avatar nelle email inviate e autenticate da DMARC tramite Verified Mark Certificates. BIMI aumenta la notorietà del marchio; studi dimostrano un impatto positivo sulla fiducia, sull’engagement e sulle decisioni di acquisto dei consumatori. Con la conformità DMARC ottieni anche questo valore aggiunto di branding.

Ottimizza la deliverability delle tue email

Quando una policy DMARC con p=reject è configurata correttamente, segnali agli internet provider che adotti misure attive di autenticazione e protezione del dominio. Questo rafforza la fiducia e riduce il rischio che email legittime vengano identificate erroneamente come spam o phishing.

Rafforza la fiducia

Le organizzazioni prive di misure anti-spoofing risultano meno affidabili. I clienti potrebbero dubitare dell’autenticità delle email ricevute e limitare la comunicazione digitale, indebolendo così la relazione di fiducia. Con DMARC offri una protezione d’identità solida per la tua azienda.

Rileva ed elimina la Shadow IT

Per Shadow IT si intendono quei sistemi o tecnologie creati o gestiti dai dipendenti senza autorizzazione — spesso difficili da identificare e rimuovere. DMARC garantisce visibilità e controllo affinché tu possa individuare e bloccare fonti email non autorizzate. Puoi così scoprire tutti i servizi email collegati al tuo dominio, ufficiali o meno.

Come DMARC supporta la conformità normativa?

DMARC aiuta le aziende a rispettare le raccomandazioni degli organismi governativi internazionali come NIST, NCSC e Commissione Europea in materia di sicurezza delle email.

Come DMARC garantisce la conformità NIS2?

La direttiva UE aggiornata sulla sicurezza dei sistemi di rete e informazione (direttiva NIS2) aumenta la pressione normativa sulle aziende per combattere efficacemente il phishing — specialmente attraverso la policy DMARC di tipo “reject”.

La direttiva NIS2 è una norma valida in tutta l'UE che richiede alti livelli di sicurezza informatica. Per le 'Infrastrutture critiche e rilevanti' l’adesione è obbligatoria.

Anche se la NIS2 non cita espressamente la policy DMARC “reject”, molte richieste coincidono con gli obiettivi DMARC. Senza policy “reject” rischi di non rispettare pienamente almeno cinque principi chiave della NIS2.

- Security by Design e by Default: NIS2 impone ai “fornitori pubblici di reti e servizi elettronici” di implementare la sicurezza sin dall’inizio e come impostazione standard. DMARC con policy “reject” è uno strumento globale di questa strategia preventiva contro il domain spoofing.

- Misure di gestione del rischio: La direttiva richiede misure tecniche e organizzative adeguate e proporzionate per la gestione dei rischi su reti e sistemi informativi. Una policy “reject” protegge attivamente contro phishing e spoofing — aiutandoti direttamente a rispettare questo requisito.

- Sicurezza della supply chain: NIS2 stabilisce che le organizzazioni debbano proteggere anche la propria filiera. Una policy DMARC “reject” garantisce che solo fornitori terzi autorizzati possano inviare email a nome dell’azienda e rafforza la protezione dell’identità del brand.

- Segnalazione degli incidenti: Le organizzazioni devono segnalare gli incidenti che impattano sulla continuità operativa. I report DMARC non sono veri incident report ufficiali, ma consentono di rilevare e agire in caso di spoofing.

- Resilienza: Le aziende devono assicurare la resilienza dei sistemi. Una policy “reject” è fondamentale per tutelare i sistemi email, un asset strategico, contro messaggi non autorizzati.

Come DMARC soddisfa i requisiti dei bulk sender di Microsoft, Google e Yahoo?

Da febbraio 2024 Microsoft, Google e Yahoo hanno introdotto nuovi requisiti per gli invii di massa. Si inaugura così una nuova era di conformità email in cui DMARC è centrale. Per chi invia più di 5.000 email al giorno, sono ora obbligatorie specifiche misure di autenticazione per garantire la consegna verso indirizzi gmail.com o yahoo.com.

I requisiti, in vigore dal 1° febbraio 2024, includono:

- Configurare SPF e DKIM su ogni dominio mittente

- Utilizzo di una “Da” domain allineata tramite SPF o DKIM

- Pubblicazione di almeno una policy DMARC “p=none” su ogni dominio mittente

- Verificare che i domini o gli IP di invio abbiano FcrDNS

- Utilizzare la cifratura TLS per il trasporto dei messaggi

- Abilitare la disiscrizione 1-click per le email promozionali

- Mantenere un tasso di spam inferiore allo 0,10% secondo Google Postmaster Tools

Come DMARC supporta la conformità DORA?

Il Digital Operational Resilience Act (DORA) è una normativa UE sulla resilienza digitale nel settore finanziario. Impone standard stringenti e armonizzati per la resilienza operativa — ad esempio su gestione rischi ICT, incident reporting o resilienza dei test.

Anche le aziende non finanziarie che forniscono servizi critici possono rientrare in DORA. In questi casi, le istituzioni finanziarie richiedono ai fornitori controlli rigorosi come una policy DMARC “reject”.

DORA non prescrive soluzioni tecniche specifiche, ma ci sono tre ambiti chiave in cui una policy “reject” è determinante:

- Gestione rischi ICT: DORA richiede una gestione efficace dei rischi ICT. Con una policy DMARC “reject” puoi contrastare phishing, spoofing e minacce email, proteggendo tutto l’ecosistema ICT in linea con DORA.

- Rischio terze parti: DORA prescrive una riduzione del rischio fornitori, soprattutto tra quelli delle comunicazioni. Una policy “reject” riduce tale rischio e rafforza la sicurezza dei tuoi clienti.

- Resilienza operativa: DORA punta sulla resilienza operativa. La policy “reject” protegge l’autenticità delle comunicazioni email e limita i danni da attacchi o incidenti email.

Come DMARC favorisce la conformità PCI 4.0.1?

Il Payment Card Industry Data Security Standard (PCI DSS) è uno standard globale che impone alle aziende la messa in sicurezza dei dati di pagamento. DMARC rappresenta ora un elemento imprescindibile. Tutte le email inviate tramite il tuo dominio sono autenticate da SPF e DKIM; gli usi non autorizzati sono rilevati da DMARC, in modo da garantire la protezione dei dati delle carte secondo PCI DSS 4.0.1 e ridurre i rischi di phishing.

PCI DSS 4.0.1 richiede un approccio proattivo e risk-based alla cybersecurity — pienamente perseguito da DMARC. Attraverso “reject” delle email non autenticate previeni i rischi direttamente, mentre il reporting garantisce massima trasparenza. DMARC è quindi un pilastro della compliance e accresce la resilienza contro le nuove minacce.

Chi si prepara alla conformità PCI DSS 4.0.1 dovrebbe partire da una gap analysis, dare priorità all’automazione del certificate management — ad esempio con Red Sift Certificates — e far validare la strategia compliance da specialisti qualificati (QSA).

Come DMARC aiuta la conformità GDPR?

Il Regolamento generale sulla protezione dei dati (GDPR) è in vigore da maggio 2018 e prevede accordi di trattamento dati (DPA) con ogni cloud provider che gestisca dati europei per tuo conto. DMARC aiuta a identificare se un cloud provider invia email a nome della tua azienda nel campo “Da”. Tuttavia, una policy DMARC “reject” non è una prescrizione esplicita del GDPR.

DMARC è necessario per le grandi aziende?

Sì. DMARC è essenziale per le grandi aziende per impedire lo spoofing massivo del dominio. Per le multinazionali in Regno Unito, Europa o USA, DMARC è imprescindibile — per la difesa contro phishing e BEC, il valore del marchio, la compliance e la delivery affidabile su Microsoft 365 e Google Workspace.

La realtà aziendale

Negli ambienti complessi delle grandi imprese, raramente esiste una sola fonte di invio: gestisci brand, filiali, regioni, piattaforme marketing, CRM, ticketing... Le acquisizioni portano in dote vecchi domini. Senza una mappatura completa e un controllo graduale, il rollout DMARC si blocca e le email legittime rischiano di perdere l’allineamento.

Come si implementa bene DMARC?

- Identifica tutte le fonti di invio — sia su domini principali che secondari. Separa la comunicazione critica dal marketing o dalle campagne locali.

- Stabilisci p=none, analizza i report aggregati e risolvi i problemi di allineamento SPF/DKIM. La delega delle subdomain aiuta la gestione del rischio.

- Passa a p=quarantine prima per i canali meno sensibili, poi estendi la policy ai canali strategici una volta raggiunta la stabilità dell'allineamento.

- Passa a p=reject quando i tassi di errore sono bassi e le cause conosciute. Continua a monitorare le fonti inattese.

- Gestisci e controlla con rotazione delle chiavi, tracciabilità dei cambiamenti e reportistica per il management — in linea con le linee guida UK, UE e USA.

Come aiuta una piattaforma moderna?

Una piattaforma DMARC di livello enterprise come Red Sift OnDMARC accelera il processo: rilevamento automatico degli emittenti, raccomandazioni operative, rilevamento anomalie, controllo degli accessi per team internazionali. Prioritizza i task, trasforma i dati XML in analisi leggibili e gestisce policy multi-dominio su vasta scala. Entro il 2026, le piattaforme migliori permetteranno l’enforcement di p=reject in sei-otto settimane — invece che sei mesi. Risultato: implementazione rapida, meno punti ciechi, governance uniforme su tutte le business unit.

DMARC è necessario anche per le PMI?

Sì. Le PMI sono spesso bersaglio di spoofing e frodi sulle fatture. Con DMARC impedisci il phishing che sembra inviato dal tuo nome, rafforzi la fiducia dei clienti, riduci il rischio cyber e rispetti i nuovi requisiti di Google, Yahoo e Microsoft per i bulk sender.

La realtà delle PMI

Usi alcuni tool e raramente hai un team IT security dedicato. Ostacoli tipici: paura di interruzioni email, poco tempo, report XML incomprensibili. Hai bisogno di un percorso guidato, istruzioni chiare passo-passo e alert mirati.

Implementazione semplice e sicura

- Configura SPF, DKIM e DMARC per il dominio principale e tutti gli strumenti di invio; parti con p=none.

- Monitora per alcune settimane e adegua l'allineamento per newsletter, fatture e CRM.

- Passa a p=quarantine non appena il tasso di errore è basso. Segui bounce e problemi di allineamento.

- Attiva p=reject quando i risultati sono stabili e hai il controllo della situazione.

- Continua il monitoraggio — con alert mirati, controlli trimestrali e rotazione delle chiavi DKIM.

Collaborazione con Red Sift

Una piattaforma DMARC guidata come Red Sift OnDMARC rileva automaticamente gli emittenti, consiglia modifiche a SPF/DKIM e suggerisce il momento migliore per cambiare policy. La dashboard evidenzia nuove fonti o problemi di allineamento, consentendoti di intervenire subito — senza essere un esperto.

Domande frequenti: Guida alla sicurezza e-mail

Tutte le misure di sicurezza per l’e-mail (tranne DMARC) risultano inefficaci se un’e-mail dannosa sembra provenire da un dominio legittimo. Il motivo è un difetto nel Simple Mail Transfer Protocol (SMTP). Nell’ottobre 2008, la Network Working Group lo ha ufficialmente classificato come “fondamentalmente insicuro” e ha rilevato che chiunque può imitare un dominio e inviare e-mail fraudolente a nome del titolare del dominio.

Chiunque abbia conoscenze di programmazione di base può acquisire con una rapida ricerca su Google quello che serve a imitare l’identità e-mail di qualcun altro. Il risultato è un’e-mail che sembra legittima e non presenta tipici segnali di phishing. Con 3,4 miliardi di e-mail di phishing al giorno, i sistemi di posta restano il principale obiettivo dei criminali informatici.

SPF (Sender Policy Framework) verifica se un’e-mail è stata inviata da un indirizzo IP autorizzato dal record SPF del dominio mittente. Ciò avviene tramite un record DNS TXT che elenca i mail server autorizzati.

DKIM (DomainKeys Identified Mail) utilizza una firma crittografica, validata tramite una chiave pubblica nel DNS, per confermare che il contenuto dell’e-mail non sia stato modificato e provenga da un dominio autorizzato. Entrambe sono fondamentali per la sicurezza e-mail, ma non impediscono l’imitazione esatta del dominio.

Sebbene questi protocolli mostrino al destinatario da chi provenga l’e-mail, non forniscono istruzioni su come deve comportarsi. I principali provider di posta richiederanno dal 2026 SPF e DKIM per l’invio di comunicazioni massive.

DMARC sta per Domain-based Message Authentication, Reporting e Conformance. È un protocollo di sicurezza e-mail in uscita che consente ai proprietari di dominio di comunicare alle caselle di posta destinarie di rifiutare le e-mail contraffatte. DMARC combina i risultati di SPF e DKIM per determinare se la tua e-mail è legittima e autorizzata.

La policy DMARC (definita dal tag “p=” nel record DNS) indica poi ai server destinatari che cosa fare di queste e-mail. DMARC previene imitazioni esatte del dominio istruendo i server ricevitori a non accettare e-mail non autenticate. Dal 2026 DMARC è divenuto lo standard per le organizzazioni che inviano comunicazioni massive.

La specifica SPF limita le ricerche DNS a 10. Se il tuo record SPF supera questa soglia, la verifica SPF fallisce. I meccanismi contati sono: a, ptr, mx, include, redirect ed exists. In pratica, 10 lookup spesso non bastano: molte aziende usano più strumenti di invio e-mail.

G Suite da solo occupa 4 lookup DNS, e possono aggiungersene 7 per esempio per attività di marketing su HubSpot – e il limite viene già superato. Con oltre 10 lookup SPF, la validazione delle e-mail causa errori casuali. Nel 2026, le aziende scelgono una gestione SPF dinamica invece di provare a mantenere manualmente le configurazioni "appianate".

Mail Transfer Agent Strict Transport Security (MTA-STS) è uno standard che garantisce la crittografia delle e-mail spedite tra due mail server. Esso stabilisce che le e-mail devono essere inviate solo tramite una connessione cifrata con Transport Layer Security (TLS), prevenendo così le intercettazioni da parte dei cybercriminali. Il protocollo SMTP, da solo, non offre sicurezza ed è soggetto agli attacchi “man-in-the-middle”, che permettono di intercettare e modificare la comunicazione.

Inoltre, la crittografia in SMTP è opzionale; ciò significa che le e-mail possono essere trasmesse in chiaro. Senza MTA-STS, un attaccante può intercettare la comunicazione e forzare la trasmissione in chiaro del messaggio. Nel 2026 MTA-STS rappresenta una misura di sicurezza standard per le organizzazioni che trattano comunicazioni sensibili.

Implementando DMARC beneficerai del blocco di tentativi di phishing che sembrano provenire dal tuo dominio, maggiore fiducia da parte dei clienti, riduzione del rischio cyber, e conformità ai requisiti sui mailing massivi di Google, Yahoo e Microsoft.

DMARC contribuisce inoltre alla conformità con PCI DSS 4.0 e aumenta la resilienza organizzativa generale rispetto all’evoluzione delle minacce informatiche. Con una policy impostata su p=reject (applicazione), DMARC blocca le frodi ai fornitori, il furto di account e lo spoofing delle e-mail impedendo a terzi di usare il tuo dominio per phishing o Business Email Compromise (BEC). Secondo il Data Breach Investigations Report di Verizon 2025, oltre il 17–22% di tutti gli episodi di social engineering riguarda attacchi BEC.

Red Sift OnDMARC accelera l’adozione di DMARC grazie alla ricerca automatizzata dei mittenti, suggerimenti concreti, rilevamento delle anomalie e accesso basato sui ruoli per team globali. Nel 2026, le piattaforme leader permettono alle aziende di arrivare alla piena applicazione p=reject in 6–8 settimane invece che nei sei mesi tradizionali.

Uno dei vantaggi più citati di OnDMARC è il tempo medio di 6–8 settimane per raggiungere la piena enforcement. La potente automazione della piattaforma analizza costantemente tutti gli eventi sul tuo dominio e fornisce indicazioni e suggerimenti sugli interventi necessari. Già 24 ore dopo aver aggiunto il tuo record DMARC personalizzato nel DNS, OnDMARC inizia ad analizzare i report DMARC e a presentarli in dashboard chiare.

I maggiori provider e-mail come Microsoft, Google e Yahoo richiedono dal 2024–2025 DMARC per chi effettua invii massivi (ossia le organizzazioni che superano le 5.000 e-mail al giorno), e questi requisiti sono ormai lo standard nel 2026.

Oltre alle richieste dei fornitori di posta, interi settori e normative di autorità stanno sempre più adottando DMARC. Le agenzie federali USA devono utilizzare DMARC, così come i fornitori di servizi di pagamento regolati da DORA. Inoltre, implementare DMARC rafforza la conformità a normative quali PCI DSS 4.0, GDPR e NIS2. Per i team di cybersecurity, sicurezza e-mail e IT, è essenziale allineare la sicurezza delle e-mail della propria organizzazione alle migliori pratiche e ai requisiti internazionali.